50,99 zł

Dowiedz się więcej.

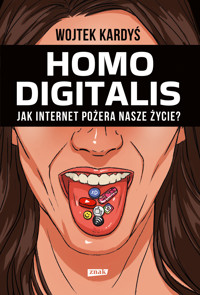

- Wydawca: Znak

- Kategoria: Literatura faktu•Reportaże

- Język: polski

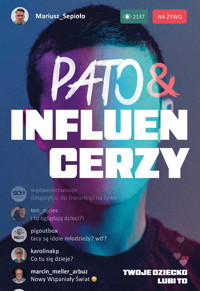

ŚWIADOMY I MERYTORYCZNY PRZEWODNIK PO CYFROWYCH CZASACH

JAKĄ CENĘ PŁACIMY ZA POSTĘP?

Kolejne dziecko popełnia samobójstwo po tym, jak padło ofiarą hejtu. Filmik z uciętą głową rozlewa się w internecie kilka minut po morderstwie. Kobieta zamarza na balkonie podczas streamingu swojego chłopaka, patoinfluencera. Tymczasem robot przebiega półmaraton, a AI może zostać twoim wirtualnym kochankiem.

Wojtek Kardyś, ekspert od social mediów, przygląda się zagrożeniom cyberprzestrzeni i udowadnia, że nowych technologii nie należy się bać – trzeba z nich mądrze korzystać.

TA KSIĄŻKA NAUCZY CIĘ:

·Jak odnaleźć się w świecie AI i algorytmów

·Jak uchronić się przed scamem i phishingiem

·Jak nie złapać się na fake news'a i deepfake'a

·Jak ustrzec dziecko przed hejtem i patoinfluencerami

FALI NIE ZATRZYMASZ, ALE MOŻESZ NAUCZYĆ SIĘ SURFOWAĆ

Ebooka przeczytasz w aplikacjach Legimi lub dowolnej aplikacji obsługującej format:

Liczba stron: 351

Data ważności licencji: 8/27/2030

Podobne

Projekt okładki

Małgorzata Motyka-Karnas

Redaktorka inicjująca i prowadząca

Marta Brzezińska-Waleszczyk

Redakcja

Katarzyna Janiszewska

Marta Brzezińska-Waleszczyk

Promocja

Kinga Wojnicka

Opieka redakcyjna

Anna Szulczyńska

Katarzyna Mach

Adiustacja

Anastazja Oleśkiewicz

Korekta

Barbara Gąsiorowska

Copyright © by Wojtek Kardyś

© Copyright for this edition by SIW Znak sp. z o.o., 2025

ISBN 978-83-8427-017-2

Książki z dobrej strony: www.znak.com.pl

Więcej o naszych autorach i książkach: www.wydawnictwoznak.pl

Społeczny Instytut Wydawniczy Znak, 30-105 Kraków, ul. Kościuszki 37

Dział sprzedaży: tel. (12) 61 99 569, e-mail: [email protected]

Wydanie I, Kraków 2025

Na zlecenie Woblink

woblink.com

plik przygotował Jan Żaborowski

Dla Ciebie –

bo Twoja ciekawość oraz chęć uświadomienia i zrozumienia mogą uczynić ten cyfrowy świat odrobinę lepszym, bezpieczniejszym.

Homo digitalis – lajkuję, więc jestem

Homo sapiens, czyli człowiek rozumny. To odkrywca, twórca mitów, wierzeń i narzędzi. Uczył się, jak rozpalić ogień, jak zbudować schronienie, jak nadać imię rzeczom i emocjom. Przez tysiące lat budował cywilizację, tworzył języki, religie i społeczeństwa. Wędrował w poszukiwaniu lepszego jutra, stawiał pytania o sens istnienia. Jego świat był światem materii, relacji i słowa. Patrzył w nocne niebo i widział w nim coś więcej niż gwiazdy. Może sens. Może nadzieję. Może coś jeszcze. Wierzył. Marzył. Wymyślał. Walczył o przetrwanie, o bliskich, o lepsze jutro. Homo sapiens potrzebował innych ludzi, by przetrwać. Był częścią plemienia. Żył wśród słów, spojrzeń, gestów. Jego świat był światem dotyku, zapachu, prawdziwego śmiechu i łez. Gdy mówił „jestem”, to znaczyło, że istniał tu i teraz, w konkretnym miejscu i czasie. Z ludźmi wokół. Jednak coś się zmieniło.

Homo sapiens wciąż żyje, ale coraz częściej zderza się z czymś nowym. Z kimś, kto wyrósł na zupełnie innych (cyfrowych) fundamentach. Dziś coraz rzadziej dotykamy, a coraz częściej klikamy. Rozmowy zamieniliśmy na wiadomości. Uczucia na reakcje. Ciała na awatary. Rzeczywistość na ekran. Zamiast marzeń wybieramy zasięg. Patrzymy na świat przez filtry, mierzymy siebie cudzymi oczami, a samotność próbujemy zagłuszyć nieustannym scrollowaniem. Dziś budzimy się z telefonem w ręku i zasypiamy przy świetle ekranu. Nasze wspomnienia filtrujemy przez Instagram, emocje przeliczamy na lajki, a tożsamości nie budujemy, tylko aktualizujemy wraz z oprogramowaniem komórki.

Tak, nadeszły nowe czasy. Epoka nowego „człowieka”.

Epoka homo digitalis

Homo digitalis, czyli człowiek cyfrowy. Istota zanurzona w sieci. Jest otoczony technologią, uzależniony od niej bardziej, niż mu się wydaje. Nie rozstaje się z telefonem, przepuszcza codzienność przez ekran, zamiast ją przeżywać. Jest zanurzony jednocześnie w dwóch światach: fizycznym i cyfrowym. W jednym chodzi do pracy, robi zakupy, rozmawia twarzą w twarz. W drugim scrolluje, publikuje, komentuje, klika, udostępnia, lajkuje. I oba te światy są dla niego tak samo realne. Równie ważne.

Homo digitalis jest stale podłączony do sieci. Nie ma już plemion, jest sieć relacji, znajomych, followersów, influencerów, trolli, hejterów i wirtualnych botów. Korzysta z technologii, która stopniowo przejmuje kontrolę nad jego codziennością. Komunikuje się bez słów, zdobywa informacje bez wysiłku, żyje w rytmie powiadomień. Internet stał się jego naturalnym środowiskiem. Miejscem, gdzie rodzą się nowe ruchy społeczne, a informacje krążą błyskawicznie, od jednego użytkownika do drugiego. Gdzie emocje rozchodzą się szybciej niż refleksja. Gdzie wszystko jest „na teraz” i „na już”.

Człowiek cyfrowy ma cały świat na wyciągnięcie ręki. Przekracza granice czasu, przestrzeni, a niekiedy nawet zdrowego rozsądku. Ale ten sam świat, który daje możliwości, niesie też ogromne zagrożenia. Często nie zdajemy sobie z nich sprawy.

Homo digitalis nie musi decydować, uczyć się czy myśleć. To ktoś, kto pozwala sztucznej inteligencji wybierać za niego. Kto deleguje myślenie, pamięć, decyzje. I choć jeszcze nie mamy wszczepionych chipów ani nanorobotów w krwiobiegu, to już teraz nasze życie (prywatne, zawodowe, emocjonalne) jest sterowane przez algorytmy, które wiedzą o nas więcej, niż chcielibyśmy przyznać. To algorytmy tworzą nasz światopogląd, a AI staje się wyrocznią.

To już nie przyszłość, to teraźniejszość. Nie jest to jednak książka o technologii. To książka o ludziach, którzy przestali patrzeć w gwiazdy. Zostały one wyparte przez sześciocalowy, ciekłokrystaliczny ekran, nad którym każdego dnia się pochylamy, do którego się śmiejemy i do którego płaczemy. Bez którego nie wyobrażamy sobie życia. Zgubiliśmy sens, zawierzając samych siebie ogromnym korporacjom z USA, które niczym lewiatany sterują naszym myśleniem, potrzebami i zachciankami. Zabierają nasze cenne chwile, w ogóle się o nas nie troszcząc. Biorą nasze pieniądze, dane, a nas samych zostawiają na żer oszustom, algorytmom i fake newsom.

W tej książce znajdziecie historie wypełnione emocjami, zdarzeniami i ludźmi. Każdy rozdział to osobna migawka z cyfrowego życia wsparta moimi obserwacjami i doświadczeniem, które zdobywałem przez ponad dwanaście lat życia i pracy w social mediach.

Opowiadam w niej o patoinfluencerach – młodych ludziach, którzy za wszelką cenę chcą zaistnieć, nawet jeśli wiąże się to z przemocą, poniżaniem czy ośmieszaniem siebie i innych. Jest rozdział o dzieciach wykorzystywanych przez rodziców, którzy w imię lajków i współprac reklamowych zamieniają życie swoich pociech w ułudę, robiąc z nich cyfrowy produkt. Są tu historie o fake newsach i deepfake’ach, które coraz trudniej odróżnić od prawdy. O tym, jak łatwo dziś zmanipulować obraz, głos, emocje. Jak szybko rozchodzi się kłamstwo i jak trudno je zatrzymać. Piszę też o sztucznej inteligencji, która nie tylko pomaga, ale coraz częściej zastępuje myślenie, pisanie, tworzenie, a bywa, że też zdrowy rozsądek. I która jest wykorzystywana przez innych ludzi, by nas oszukać. Bo internet to też miejsce działania naciągaczy czy hakerów, którzy wiedzą, jak zdobyć nasze zaufanie. To książka o codzienności, która dzieje się na ekranie, i o jej konsekwencjach, które możemy poczuć na własnej skórze.

Każda z tych opowieści pokazuje inny wymiar naszej cyfrowej tożsamości: od samotności po popularność, od uzależnień po dezinformację, od hejtów po iluzję bliskości. To nie tylko historie o zagrożeniach. To historie o naszych wyborach i o tym, jak codziennie próbujemy nawigować w świecie, do którego nikt nas nie przygotował.

Ale ta książka to także zaproszenie do refleksji. Do zatrzymania się. Do spojrzenia z dystansu na to, kim się stajemy. Do przejęcia kontroli nad swoim życiem (i wyborami). Ta książka może posłużyć do zrobienia swojej tarczy, która uchroni przed negatywnymi skutkami bigtechowej machiny. Nie jest to poradnik, raport ani przestroga. To krzyk. To próba przebudzenia. To wołanie do tych, którzy (tak jak mnie się czasem zdarza) zapomnieli, jak pachnie realne życie. Jak smakuje cisza bez notyfikacji. Jak brzmi śmiech dziecka nieprzefiltrowany przez obiektyw kamery.

Napisałem ją, bo widzę, jak bardzo się pogubiliśmy. Jak łatwo oddaliśmy kontrolę korporacjom, algorytmom, lajkom i obcym ludziom z internetu. Jak daliśmy się uwieść ekranowi, który zna nas lepiej niż my sami. Jak bardzo potrzebujemy, żeby ktoś nas złapał za rękę i powiedział: „Mordo, już wystarczy”.

Może właśnie dzięki lekturze tej książki będę mógł „złapać” Cię za rękę. Może choć jedna historia zostanie z Tobą na dłużej. Może coś w Tobie poruszy. Niech to będzie początek. Początek odzyskiwania siebie. Swojego czasu. Swojej uwagi. I wolności.

Bo to nie lajki mówią, że jesteś.

Kliknij tu, żeby stracić wszystko, czyli o oszustwach XXI wieku

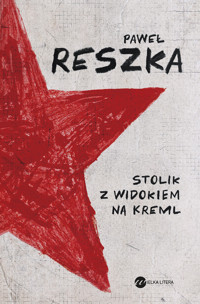

Krystyna Kurczab-Redlich to jedna z bardziej cenionych dziennikarek i publicystek w Polsce, wieloletnia korespondentka z Rosji oraz autorka filmów dokumentalnych i książek, w tym znanej biografii Władimira Putina Wowa, Wołodia, Władimir (jest doskonała!).

Jakie było moje wielkie zdziwienie, kiedy zaraz po przeczytaniu książki wszedłem na fanpage autorki (by napisać gratulacje i podziękować za świetną robotę) i zobaczyłem post:

Długo myślałam dzisiaj o swoim życiu i zdałam sobie sprawę, że nie ma ono sensu

Zamierzam się zabić

Dziękuje wszystkim, moi kochani, kochałam was…1

Szok.

Przerażenie.

Co się dzieje?

Cała historia zaczęła się w grudniu 2023 roku, kiedy pani Krystyna trafiła na reklamę w internecie promującą państwowy fundusz inwestycyjny. Firmowała ją twarz ówczesnego premiera Mateusza Morawieckiego („zainwestuj w Baltic Pipe”). Pani Krystyna z ciekawości kliknęła.

Wpłaciła 500 złotych jako tak zwany wkład startowy. Wkrótce zaczęły się telefony. Osoby mówiące z wyraźnym wschodnim akcentem instruowały ją, co ma robić. Gdy jeden z rozmówców oznajmił, że musi „zlikwidować konto, bo będzie musiała do niego dopłacać”, w panice wykonała szereg operacji finansowych. Myślała, że chroni swoje pieniądze. Tymczasem oddała oszustom dostęp do całego swojego majątku.

Straciła 160 tysięcy złotych oszczędności. Co więcej, oszuści próbowali wziąć kredyt na 60 tysięcy złotych na jej nazwisko. Udało się tego uniknąć, ALE TYLKO DLATEGO, że nie miała wystarczającej zdolności kredytowej.

Włamano się również na jej konto na Facebooku. Przestępcy rozsyłali wiadomości do znajomych z prośbą o pożyczkę 500 złotych. Publikowali dziwne posty (jak ten o samobójstwie). Kurczab-Redlich podejrzewa, że jej telefon został wcześniej zhakowany – coraz trudniej jej było odbierać połączenia, choć nie wiedziała dlaczego. Jak to się stało?

– To była bardzo dobrze przygotowana akcja – przyznała później. – Trafili w mój słabszy dzień. Byłam zmęczona, w trakcie intensywnego leczenia astmy. Nie sprawdziłam, czym jest ten fundusz. A gdy już wszystko się wydarzyło, w banku usłyszałam tylko: „za późno”.

Dziennikarka zgłosiła sprawę na policję i głośno ostrzegała przed pochopnym klikaniem w reklamy internetowe. „Jeśli nie orientujesz się w sprawach finansowych, nie działaj sam. Zapytaj kogoś, kto się zna – mówiła. – A najlepiej: nie wchodź w inwestycje z internetu, nie kontaktuj się z nieznajomymi i nigdy nie wykonuj żadnych »operacji« na polecenie kogoś przez telefon”2.

Jej historia nie jest wyjątkiem. W 2022 roku do CERT Polska (zespołu reagowania na incydenty cyberbezpieczeństwa) wpłynęło ponad 322 tysiące zgłoszeń, z czego 25 625 dotyczyło phishingu3. Wizerunki takich marek jak InPost, Vinted czy Facebook są najczęściej wykorzystywane przez cyberoszustów.

To nie tylko cyfrowa kradzież. To cyfrowy napad, w biały dzień. Napad na twoją tożsamość, twoje kontakty, twoje oszczędności.

123456 to nie hasło

Do internetowych oszustw dochodzi od dawna, od momentu kiedy zaczęliśmy korzystać z list dyskusyjnych i z telefonicznych modemów. Zmienił się tylko stopień ich zaawansowania. Oszuści stają się coraz bardziej bezwzględni. Pandemia gwałtownie przyspieszyła cyfryzację. Całe nasze życie przeniosło się do internetu, dlatego ostatnie lata to prawdziwa eksplozja różnego rodzaju oszustw w sieci.

W 2023 roku Polacy, którzy padli ofiarą hakerskich ataków, stracili średnio 1800 złotych. To ponad dwa razy więcej niż rok wcześniej. W przypadku przedsiębiorstw szacowana suma strat wyniosła około 8,3 miliona zlotych4.

Niestety wszystko wskazuje na to, że oszukańczy proceder przybiera na sile. Potwierdza to raport Fundacji Digital Poland Technologia w służbie społeczeństwa. Czy Polacy zostaną społeczeństwem 5.0?. Niemal dwie trzecie respondentów martwi się o bezpieczeństwo online, a połowa z nich ogranicza swoją aktywność z tego powodu. Czego Polacy boją się najbardziej? 61 procent wskazuje na kradzież tożsamości, ponad połowa (55 procent) obawia się złośliwych oprogramowań, prawie tyle samo (54 procent) niepokoi się możliwością wyłudzeń finansowych lub danych osobowych5.

Świadczy to o dobrej intuicji homo digitalis, bo wymienione w raporcie zagrożenia są najczęstsze. Cyberataki to powszechne zjawisko. W 2024 roku aż 36 procent internautów stało się celem internetowych oszustw. Najczęściej był to phishing (41 procent), scam (38 procent) oraz spoofing (27 procent). Co trzecią osobę dotknęła kradzież danych osobowych, a 56 procent badanych osobiście doświadczyło scamu6.

Mimo relatywnie dużej świadomości i silnego poczucia zagrożenia poziom wiedzy Polaków na temat cyberprzestępczości jest nadal zbyt niski. Co trzeci ankietowany (33 procent) przyznaje, że ma małą albo wręcz zerową wiedzę w tym zakresie. Za dobrze poinformowanych uznaje się 28 procent respondentów. I choć 66 procent deklaruje, że chciałoby poszerzyć swoją wiedzę, to jednak nadal wielu internautów nie stosuje podstawowych zasad bezpieczeństwa w sieci. Co piąty Polak przyznaje się do czternastu z trzydziestu trzech złych nawyków. Wśród nich jest używanie tego samego hasła w wielu miejscach – robi tak 26 procent badanych. 45 procent oblało test phishingowy, a jeszcze więcej, bo aż 60 procent, nie wykonuje zapasowej kopii kluczowych danych – albo nie wie, czy ją wykonuje7.

Aby udowodnić, jak źle jest z naszym cyberbezpieczeństwem, podam najpopularniejsze hasła do kont wykorzystywane przez Polaków8. Oto finałowa dwudziestka:

1. 123456

2. qwerty123

3. qwerty1

4. zaq12wsx

5. qwerty

6. 123456789

7. 12345

8. 12345678

9. polska

10. Qwerty123

11. 111111

12. 1qaz2wsx

13. 123qwe

14. 123123

15. bartek

16. mateusz

17. password

18. 1234567890

19. marcin

20. lol123.

Trudno oprzeć się wrażeniu, że wielu z nas nie tylko nie zadaje sobie trudu, by stworzyć silne hasło, ale wręcz traktuje zabezpieczenia jak niepotrzebną formalność. Menedżery haseł? A po co. Kreatywność? Może innym razem.

Chciałbym w tym miejscu pozdrowić wszystkich Bartków, Mateuszy i Marcinów i skromnie im poradzić: ZMIEŃCIE SWOJE HASŁA, BO HAKERZY SIĘ Z WAS ŚMIEJĄ.

Nie wiem, czy to jakieś pocieszenie, ale nie tylko w Polsce internauci nie traktują poważnie zasad cyberbezpieczeństwa. Na całym świecie hasło „123456” zostało odnotowane 3,018 miliona razy, „123456789” 1,625 miliona razy, a „12345678” 884 tysiące razy9.

Spoofing: „Poćwiartowałem swoją żonę”

Nocą do domu biznesmena i dziennikarza Krzysztofa Stanowskiego przyjechali policjanci. Chcieli sprawdzić, czy nie poćwiartował swojej żony. W końcu sam się do tego przyznał, dzwoniąc chwilę wcześniej na komisariat. Na szczęście funkcjonariusze podeszli do tematu „na chłodno”. Zgłoszenie wydało im się co najmniej podejrzane i raczej mało prawdopodobne. Nie przypuścili więc szturmu na dom Stanowskiego, nie wyciągnęli go z łóżka i nie skuli na oczach przerażonych dzieci. Rzecz jasna, okazało się, że żona jest w jednym kawałku, cała i zdrowa, a dzwoniącym nie był celebryta, tylko podszywający się pod niego oszust. Kilka dni później do żony Stanowskiego z jego numeru telefonu zadzwoniła kobieta z informacją, że ich dzieci zginęły w wypadku samochodowym, „a ich mózgi wypływają na jezdnię z roztrzaskanych czaszek”10. To nie koniec. Tego samego dnia na podwórko dziennikarza podjechały cztery wozy strażackie, kolejne trzy były w drodze. Ktoś zgłosił, że w jego domu wybuchł pożar.

– Zaczęło się od firanek, w domu są dzieci, dom stoi w lesie – donosił informator.

Podobna historia spotkała Sławomira Mentzena, polityka Konfederacji. Do jego firmy też przyjechała policja, by ostrzec go, że ktoś podszył się pod jego stary numer telefonu. Oszust zadzwonił do szpitala z informacją, że jest w nim bomba11.

Opisane sytuacje do przykłady spoofingu. To termin pochodzący z języka angielskiego, od słowa spoof, czyli „naciąganie” lub „oszukiwanie”. Polega na podszywaniu się pod osobę, instytucję, urząd. Atak można przeprowadzić przez telefon lub pocztą elektroniczną.

W przypadku niektórych instytucji, takich jak banki, placówki medyczne, firmy usługowe, zamiast numeru telefonu wyświetla się ich nazwa. Oszuści wykorzystują to, by przy swoim numerze wygenerować identyfikator instytucji, pod którą chcą się podszyć. Ofiara nie ma najmniejszych podejrzeń, bo na ekranie wyświetla się przecież nazwa banku, w którym ma konto, albo urzędu, w którym ma sprawy do załatwienia. Może się też wyświetlić numer telefonu kogoś, kogo dobrze zna, nawet członka rodziny.

To, że widzisz numer mamy, dziadka czy banku, a nawet 112, nie oznacza, że to prawdziwy numer telefonu. Oszuści wykorzystują technologię manipulacji identyfikatorem rozmówcy – caller ID spoofing. W internecie dostępne są (niestety legalne) serwisy, które umożliwiają użytkownikowi wpisanie dowolnego numeru, jaki ma się wyświetlić u odbiorcy. Czyli wchodzisz na stronę, wpisujesz numer, który ma się wyświetlać, i dzwonisz. Proste, prawda?

Niestety sieci komórkowe nie zawsze sprawdzają, czy numer, który pokazują, faktycznie należy do dzwoniącego. W skrócie: telefon wyświetla to, co mu powie system, bez zadawania pytań.

Tradycyjne sieci telekomunikacyjne nie mają wbudowanych zabezpieczeń przeciwko fałszowaniu ID rozmówcy – to luka wykorzystywana przez przestępców od lat. Dlatego trzeba reagować, gdy usłyszymy, że nasze dane „wyciekły” z jakiegoś serwisu czy sklepu online. Oszuści mają dostęp do takich wycieków: wtedy wiedzą, jak nazywa się twoja mama, z jakiego banku korzystasz. Zapewnia im to większą wiarygodność. Proceder był możliwy, zanim upowszechniła się AI, a teraz jest jeszcze gorzej.

Sztuczna inteligencja umożliwia klonowanie głosu dowolnej osoby. Trzeba wcześniej zdobyć próbkę dźwięku, ale przecież można je znaleźć bez problemu choćby w mediach społecznościowych. Wystarczy zaledwie kilkanaście sekund.

Schemat oszustwa jest banalny: osoba widzi na ekranie smartfona numer z książki adresowej i słyszy głos mamy, córki, wnuczka (wygenerowany przez AI, syntezator mowy albo po prostu „zdolnego oszusta”). Ten głos prosi na przykład o wpłacenie kaucji czy zrobienie przelewu. Straszy przykrymi konsekwencjami.

Ten sam rodzaj ataku można przeprowadzić mailem: podmienić jego adres tak, by na pierwszy rzut oka był nie do rozpoznania. W efekcie ofiara otrzymuje fałszywą wiadomość od nadawcy, którego zna i któremu ufa. Oszuści potrafią bardzo przekonująco podrobić nawet oprawę graficzną maila, by przypominała tę prawdziwą.

„W związku z Europejskim Nakazem Aresztowania wypłynęło twoje nazwisko lub nazwisko bliskiej osoby. Natychmiast skontaktuj się z funkcjonariuszem. Bezpośredni telefon na stronie pod tym linkiem”. Niby wiesz, że nic złego nie zrobiłeś, ale na wszelki wypadek może lepiej kliknąć?

„Tu twój CEO. Odezwij się. Jesteś spóźniony na spotkanie. Tu masz link”. W międzynarodowych korporacjach czasem trudno się połapać, czy nadawca rzeczywiście jest naszym przełożonym, a może to zwierzchnik zwierzchnika albo szef projektu pilnie dołączony z Madrytu, by wesprzeć realizację celu?

Jeszcze inni podszywają się pod dział HR. W mailu dostajemy do zapłacenia fakturę za ostatnią podróż służbową. Źle rozliczyliśmy przejazd taksówką, ale jeśli szybciutko uiścimy połowę kwoty, to drugą część nam odpuszczą. Ten rodzaj spoofingu wykorzystywany jest nie tylko przeciwko osobom prywatnym, ale też dużym firmom, od których cyberprzestępcy próbują wydobyć wrażliwe dane i poufne informacje.

„Mamo, zostałam porwana!”

Oszuści wykorzystują silne emocje, strach, wzburzenie, kiedy człowiek nie myśli racjonalnie. Grają na najczulszych strunach: coś grozi bliskiej ci osobie. Przynaglają: pieniądze potrzebne są już, od razu, natychmiast. Często nie pozwalają się rozłączyć, trzymają ofiarę na linii, by nie mogła ochłonąć, przemyśleć sytuacji, skontaktować się z rodziną albo z kimś, kto pomógłby trzeźwo ocenić sprawę.

Tak było w przypadku starszej pani z Zamościa, która straciła 700 tysięcy złotych. Zastosowano wobec niej „patent na wnuczka”, ale w nowej, cyfrowej wersji. Siedemdziesięciosiedmiolatka odebrała telefon stacjonarny (oszuści często obdzwaniają na chybił trafił numery z książek telefonicznych, aż usłyszą w słuchawce starszy głos). Dzwoniła do niej mieszkająca za granicą „córka”, ogromnie zdenerwowana i roztrzęsiona. Łamiącym się głosem opowiadała o tym, jak spowodowała straszliwy wypadek. Potrąciła na przejściu dla pieszych kobietę, na dodatek ciężarną. Kobieta poroniła i teraz walczy w szpitalu o życie, a jej grozi osiem lat więzienia. Od pobytu w celi może ją wybawić poręczenie majątkowe w wysokości kilkuset tysięcy złotych. Ale pieniądze potrzebne są natychmiast, nie ma czasu do namysłu, trzeba działać!

Przerażona i zszokowana całą sytuacją starsza pani chciała pomóc córce w potrzebie. Rozmawiając z oszustką, zadzwoniła z komórki do swojej siostry, by opowiedzieć o strasznej sytuacji, w jakiej się znalazła. Ta wyczuła podstęp i poleciła jej natychmiast powiadomić policję. Ale „córka”, która słyszała rozmowę, stanowczo zabroniła kontaktować się z organami ścigania. Argumentowała, że to ściągnie na nią jeszcze większe kłopoty. Zatroskana staruszka posłuchała. Po chwili do drzwi jej mieszkania zapukał „adwokat” przysłany przez „córkę”. Kobieta wpuściła go do środka i oddała mu żądaną sumę pieniędzy. Kiedy zaalarmowana przez ciotkę prawdziwa córka zadzwoniła do matki, zapewniając, że nie spowodowała żadnego wypadku, było już za późno. 700 tysięcy złotych przepadło12.

To jeszcze jedna, mocniejsza historia, tym razem z USA. Jennifer DeStefano uwierzyła, że jej córka została porwana. Na wyświetlaczu telefonu zobaczyła obcy numer i przez chwilę zastanawiała się, czy odebrać. Gdy to zrobiła, usłyszała zapłakany głos piętnastoletniej Briany. Dziewczynka wydawała się przerażona. Po chwili usłyszała męski głos: „Połóż się i odchyl głowę do tyłu”. Nieznajomy twierdził, że ma jej dziecko i jeśli kobieta kogoś powiadomi, więcej go nie zobaczy. W tle słyszała wołania o pomoc.

– Mam twoją córkę – powtórzył porywacz. – Zadzwoń na policję, zadzwoń do kogokolwiek, a dam jej pełno narkotyków. Poradzę sobie z nią, a potem wyrzucę gdzieś w Meksyku i już nigdy jej nie zobaczysz – zagroził, po czym przedstawił swoje żądania13. Ceną za wolność miał być milion dolarów.

Kobieta negocjowała z „porywaczem”, prosząc, by dał jej ponownie porozmawiać z córką. Kiedy powiedziała, że nie ma sumy, jakiej się domaga, obniżył swoje żądania do 50 tysięcy. Szczegółowo instruował ofiarę, jak ma dostarczyć okup. Przez ten cały czas Amerykanka próbowała skontaktować się z mężem. Gdy w końcu jej się udało, okazało się, że córka jest z nim, cała, bezpieczna i nikt jej nie porwał.

Oszust wygrywa, kiedy u ofiary szwankuje logika. Zaczyna się od emocji. Przestępcy bazują na tym, co w człowieku najsłabsze – strachu, trosce o bliskich, presji czasu, a także… chęci bycia pomocnym. Właśnie dlatego ofiarami padają nie tylko osoby starsze, ale też wykształceni, rozsądni ludzie, dziennikarze, lekarze, prawnicy.

To nie jest kwestia braku inteligencji – to kwestia chwili. Kiedy słyszymy: „Twoja córka miała wypadek. Potrzebujemy pieniędzy, teraz, natychmiast!” albo „Twoje konto zostanie zablokowane, jeśli nie klikniesz tutaj w ciągu dziesięciu minut”, myślenie analityczne wyłącza się. W jego miejsce pojawia się tryb paniki, czyli tak zwana reakcja walki lub ucieczki. Wtedy działamy impulsywnie. Przestajemy zadawać pytania. Chcemy rozwiązać problem.

W takiej sytuacji mówimy o „myśleniu tunelowym”. To sposób myślenia w sytuacjach stresu, lęku lub silnych emocji, w którym skupiamy się tylko na jednym scenariuszu, ignorując inne możliwości. Człowiek działa impulsywnie, nie analizuje sytuacji, nie widzi „pełnego obrazu”. Przestaje być racjonalny, bo jego mózg próbuje poradzić sobie z kryzysem, który – choć wyimaginowany – wydaje mu się nieodwracalny i groźny.

Do tego dochodzi efekt autorytetu i zaufania: jeśli ktoś podszywa się pod córkę, wnuka, policjanta czy bankowca, mózg automatycznie uruchamia schemat: to osoba zaufana – trzeba ją ratować, słuchać, wykonywać polecenia. Nawet jeśli coś nas niepokoi, nie mamy czasu na analizowanie sytuacji, bo głos w słuchawce instruuje: „Nie dzwoń do nikogo, nie rozłączaj się, nie kontaktuj się z rodziną – to może pogorszyć sprawę”.

I to jest kluczowe.

Czas.

Oszust nie daje ofierze czasu na myślenie, bo wie, że to właśnie czas może ją uratować. Każda dodatkowa sekunda stanowi zagrożenie dla jego planu. Dlatego musimy uczyć się rozpoznawać okoliczności sprzyjające manipulacji. Pośpiech, emocje, presja, groźby to sygnały alarmowe. Gdy się pojawiają, trzeba się zatrzymać. Czasem jedyną barierą między tobą a oszustem, który ogołoci się z oszczędności życia… jest jedna minuta trzeźwego myślenia.

Z danych Federalnej Komisji Handlu wynika, że w 2022 roku Amerykanie stracili w wyniku fałszywych porwań 2,6 miliarda dolarów14. Aby uniknąć podobnych sytuacji, dobrze jest ustalić z bliskimi hasło alarmowe, które tylko wy będziecie znać. Ja na przykład umówiłem się z rodziną, że gdybym kiedykolwiek dzwonił i prosił o BLIK-a albo opowiadał, że miałem wypadek, zapytają mnie o hasło, które ustaliliśmy wtedy przy stole wigilijnym (bo najczęściej cała rodzina widzi się w Boże Narodzenie). Szczególnie osoby publiczne powinny wprowadzić w życie takie rozwiązanie. Dzięki niemu jeśli oszust zażąda podania poufnych danych, szybko uda się go zdemaskować.

„Cześć, tu Brad Pitt. Masz pożyczyć 500 złotych do końca miesiąca?”

Wyobraźcie sobie taką sytuację: dostajesz z policji wiadomość, w której oskarżają cię o pedofilię i posiadanie materiałów z dziecięcą pornografią. Domagają się natychmiastowego kontaktu i wyjaśnień, w przeciwnym razie grożą przekazaniem sprawy do sądu. Czy nie dążyłbyś do tego, by jak najszybciej udowodnić swą niewinność i uwolnić się od zarzutów? Nerwy, pośpiech, nieuwaga… tyle oszustom wystarczy. Oferują łatwe pieniądze, atrakcyjne nagrody albo szybkie wyjście z opresji, by przekonać człowieka do zrobienia tego, o co im chodzi: oddania pieniędzy, powierzenia danych osobowych, dostępu do konta.

To właśnie scam, czyli inaczej oszustwo, zazwyczaj przeprowadzane za pośrednictwem internetu lub telefonu. Jego celem jest wyłudzenie pieniędzy, danych osobowych lub dostępu do konta ofiary. Scam bazuje na manipulacji – oszust próbuje wzbudzić zaufanie, panikę albo nadzieję (na przykład obietnica zysków) i nakłonić ofiarę do działania na własną niekorzyść.

Najczęściej odbywa się poprzez masowe wysyłanie maili (na adresy wykradzione z różnych baz danych), w których oszuści nakłaniają do kliknięcia linków prowadzących do fałszywych stron, przypominających prawdziwe witryny banków albo urzędów.

Takie wiadomości są często wstępem do dłuższej konwersacji. Oszust sugeruje, że trzeba działać szybko i zdecydowanie, zgodnie z określoną procedurą, czym wywołuje coraz większe zdenerwowanie. Tak prowadzi ofiarę, tak nią manipuluje, że w efekcie ona sama godzi się na proponowane działanie. W social mediach coraz częściej pojawiają się posty sponsorowane, które obiecują niebywałą okazję, produkty w wyjątkowo niskich cenach, nagrody (choć nie braliśmy udziału w żadnym konkursie), a nawet spadek po dalekim krewnym. Warto się zastanowić, czy faktycznie mieliśmy w Australii wujka ze strony stryjecznego brata babci.

Szczególnie chętnie złodzieje wykorzystują do swoich działań komendanta głównego policji. Tak zrobili w przypadku posła, od którego podstępem wyłudzili fortunę. Zaczęło się od telefonu od „inspektora Boronia”. W pierwszej chwili poseł miał wątpliwości, dlatego sprawdził, czy faktycznie istnieje taki funkcjonariusz policji. Nie wiedział tylko, że jego tożsamość potwierdzili… złodzieje. To uśpiło czujność. Oszuści grali na emocjach: sprawa jest poważna, tłumaczyli, że telefon posła został zhakowany.

Aby uniknąć ataku i kradzieży pieniędzy, niezbędna jest ścisła współpraca w ramach specjalnej procedury. Rzekomy inspektor polecił posłowi, by zalogował się na wszystkie swoje konta bankowe i przelał pieniądze na konto techniczne. Dla uwiarygodnienia przesłał tam kilka tysięcy złotych. To uspokoiło parlamentarzystę. Od tego momentu zlecał przelew za przelewem, zlikwidował lokaty, zadłużył się na karcie kredytowej, polecił żonie, by wysłała „policjantom” 50 tysięcy złotych. Na bieżąco relacjonował im każdy swój krok: „Ruszam do Żabki przy Wiejskiej, przy wjeździe do domu poselskiego”, „Wróciłem do pokoju”, „Idę na salę plenarną”, „Wracam”, „Jak dojdę do pokoju, to melduję”15.

Na koniec wysłał oszustom zdjęcia dowodów osobistych: swojego oraz żony. W ciągu zaledwie kilku godzin poseł oddał 150 tysięcy złotych, w tym pieniądze z Kancelarii Sejmu na prowadzenie biura poselskiego. Dopiero następnego dnia rano zorientował się, że został oszukany.

Widmo utraty oszczędności życia to silny bodziec i wystarczające wytłumaczenie tego, że ktoś traci głowę. A co dopiero miłość!

Pięćdziesięciotrzyletnia projektantka wnętrz z Francji uwierzyła, że romansuje z amerykańskim aktorem Bradem Pittem. Zaczęło się niewinnie. W 2023 roku Anna spędzała ferie zimowe w alpejskim ośrodku narciarskim. Zrobiła zdjęcia, którymi postanowiła podzielić się w sieci. Jakie było jej zaskoczenie, kiedy napisała do niej… matka Brada Pitta! Stwierdziła, że Anna byłaby idealną partnerką dla jej syna. Wkrótce odezwał się do niej sam „aktor”.

Intryga była misternie utkana, fakty logicznie powiązane, by nie budzić podejrzeń. Oszust zagaił do Anny, bo – jak twierdził – mama była nią zachwycona! „Chciałbym dowiedzieć się o tobie czegoś więcej, ale czy nie pracujesz aby w mediach? Dbam o swoją prywatność” – przekonywał. Fałszywy Brad komplementował Annę na każdym kroku, pisał dla niej wiersze, obsypywał prezentami. Wysłał jej drogą torebkę, biżuterię. Anna musiała zapłacić co prawda pięć tysięcy euro na pokrycie kosztów celnych dostawy – zrobiła to bez wahania. Przecież to Brad Pitt!

Romans trwał kilka ładnych miesięcy, gdy oszust postanowił zrobić kolejny ruch: poprosił Annę o rękę. A ona powiedziała… Oczywiście, że „tak”, przecież to Brad Pitt! Dla nowej miłości rozwiodła się z mężem, bogatym biznesmenem. W ramach ugody dostała pokaźną sumkę. I wtedy zdarzyła się tragedia. Wybranek jej serca (a tak naprawdę oszust, który pewnie się przy tym procederze nieźle bawił) ciężko zachorował: zdiagnozowano u niego raka nerki. Czekało go kosztowne leczenie, na które nie miał pieniędzy. Wszystkie fundusze były rzekomo zamrożone z powodu toczącego się rozwodu z Angeliną Jolie.

Dla uwiarygodnienia historii „Brad” wysyłał jej zdjęcia ze szpitalnego łóżka. Anna, chcąc go ratować, przesłała mu 830 tysięcy euro (około 3,5 miliona złotych)16 – wszystkie pieniądze, jakie zostały jej po rozwodzie z mężem milionerem. O tym, że została oszukana, dowiedziała się, gdy media napisały o nowej partnerce aktora, którą była Ines de Ramon. Zrozumiała, że romans był mistyfikacją, a zdjęcia wysyłane jej przez rzekomego aktora zostały wygenerowane przez AI. Niestety, pieniędzy już nie odzyskała.

Cyberprzestępcy na swoje ofiary polują najczęściej na portalach społecznościowych, randkowych albo przez komunikatory. Zawsze zaczyna się niewinnie. Od wiadomości w stylu: „Cześć Magda, czy to ty? Straciłam wszystkie kontakty” albo „Obserwuję cię od dawna, podobasz mi się, ale nie mam śmiałości podejść. Porozmawiamy?”.

Odpowiedź na taką wiadomość to pierwszy krok do tego, by wpaść w sidła oszusta. Relację buduje stopniowo. Na początku jakiś small talk, garść uprzejmości, śmieszny mem. I tak od zdania do zdania, niby mimochodem, pochwali się, że zarobił sporą sumkę, dajmy na to – na inwestowaniu w kryptowalutę. „Jak chcesz spróbować, to podeślę ci link do naprawdę świetnej aplikacji – będzie zachwalał. – Zainteresowana?” Pomyślisz: „Czemu nie?”. Tym samym połknęłaś haczyk. Ściągasz aplikację i na początku owszem, zarabiasz na niej. Tyle tylko że zainwestowanych pieniędzy nie da się wypłacić. I tak straciłaś kilkaset tysięcy złotych.

Oszuści potrafią włożyć masę czasu i zaangażowania w to, by omotać ofiarę. Jeszcze parę lat temu organizowano grupy, które do wysyłania maili wykorzystywały niewolników. Skuszeni obietnicą pracy i zarobku ludzie z Chin, Kambodży, Laosu, zamknięci w wielkich kontenerach, przez kilkanaście godzin dziennie pisali do tysięcy osób, udając kogoś, kim nie są. Dziś zostali zastąpieni przez sztuczną inteligencję, która działa dwadzieścia cztery godziny na dobę przez siedem dni w tygodniu.

Może w tym momencie się zdziwisz, ale jedyną obroną przed oszustami, którzy wykorzystują AI, jest… AI.

Przedstawiam ci Daisy. To przemiła i poczciwa staruszka, która uwielbia rozmawiać przez telefon. Ba, mogłaby gadać bez końca! O wszystkim i o niczym. Byle jak najdłużej trzymać rozmówcę na linii. Byle jak najwięcej czasu zmarnować złodziejom. Wtedy będą mieli go mniej, by oszukiwać innych i wyłudzać pieniądze. Daisy to tak naprawdę bot AI stworzony przez największą brytyjską sieć komórkową O2.

„Babcia” jest tak przekonująca, że z niektórymi oszustami ucina sobie nawet czterdziestominutowe pogawędki. Części puszczają nerwy, gdy setki razy próbują wyłudzić numer konta, a nieporadna Daisy przekręca cyferki. Naprawdę potrafi doprowadzić oszusta do szewskiej pasji. Z czasem podaje dane bankowe, których domagają się złodzieje. To jednak zawsze nieprawdziwe nazwiska i fałszywe numery kont17. Sprytne, prawda?

Daisy oszukuje oszustów, niestety, w Wielkiej Brytanii. W Polsce – na razie – musimy sobie radzić sami. Dlatego tym bardziej potrzeba edukacji o cyberbezpieczeństwie i świadomości, że tego typu ataki oparte na inżynierii społecznej są dla nas prawdziwym zagrożeniem.

Bazują one na tym, że w emocjach ludzie robią coś, czego normalnie by nie zrobili, a pod wpływem lęku, wstydu, zażenowania, ale też radości czy euforii działają z automatu. Każdy może się stać ofiarą oszustwa. Jednak najbardziej narażone są osoby samotne, spragnione kontaktu z drugim człowiekiem, szukające wielkiej miłości albo bratniej duszy. Takie, które nie mają z kim rozmawiać i tylko czekają, aż ktoś się do nich odezwie. Nie ma znaczenia, czy to będzie Brad Pitt, Kasia Cichopek czy pan Zdzisiek. Dawniej oszukiwano „na wnuczka”, który pukał do drzwi – dzisiaj jest tak samo, tylko już nie puka się do drzwi, lecz stuka w klawiaturę.

Złowieni na klik. Anatomia phishingu

Założę się, że każdy z was dostał choć raz powiadomienia w stylu:

„Zmieniliśmy politykę prywatności. W celu zaakceptowania nowego regulaminu kliknij w link”;

„Ktoś dokonał płatności z twojego konta bankowego. Kliknij w link i sprawdź, czy to ty”;

„Doszło do kradzieży danych w naszym banku. Jak najszybciej zaktualizuj hasło”.

Albo maila od „Administracji Facebooka” z informacją, że nasze konto narusza standardy i zostanie zamknięte. Chyba że klikniemy w link i wyjaśnimy sprawę. Kliknęliście? Mam nadzieję, że nie. W linkach kryją się strony, które instalują na komputerze oprogramowanie potrafiące nieźle namieszać (na przykład totalnie przejąć kontrolę nad waszym komputerem).

Ten rodzaj przekrętu to phishing.

Sam termin powstał już w latach dziewięćdziesiątych, kiedy amerykańscy hakerzy wykradali w ten sposób hasła do kont na jednym z popularnych serwisów pocztowych. Swoim brzmieniem nazwa do złudzenia przypomina angielskie słowo fishing (łowienie ryb). Skojarzenie jest nieprzypadkowe. W tym rodzaju oszustwa chodzi właśnie o „złowienie ofiary na haczyk”.

Złodzieje, podobnie jak wytrawni wędkarze, najpierw przygotowują odpowiednią przynętę. Zaczynają od masowego rozsyłania sfabrykowanych maili, w których podszywają się pod firmy kurierskie, urzędy administracji, operatorów telekomunikacji, naszych znajomych, a nawet partnerów biznesowych.

W wiadomościach często znajdują się wezwania do zmiany haseł, żądanie opłacenia rachunku, dopłaty do przesyłki albo potwierdzania danej aktywności w sieci. Celem złodziei jest wyłudzenie poufnych danych, takich jak hasła do logowania do konta bankowego, serwisów społecznościowych. W niektórych przypadkach chodzi o kradzież pieniędzy. W innych przejęte konta mogą służyć kolejnym atakom.

Często słyszę, że znajomy kliknął w link i stracił dostęp do social mediów, nie ma już konta na Facebooku czy Instagramie. A to osoby wykształcone, inteligentne, świadome internetowych oszustw. Mimo to dają się nabrać. Jak to możliwe? Ataki phishingowe opierają się na socjotechnice: ponagleniu do działania i straszeniu konsekwencjami, wywołaniu w ofierze coraz większego zdenerwowania, by nie mogła logicznie myśleć i trzeźwo ocenić sytuacji.

Haker stara się przekonać ofiarę, by dobrowolnie kliknęła w złośliwy link, otworzyła zainfekowany załącznik, zalogowała się w oknie fałszywej strony internetowej (na przykład bramki do płatności elektronicznych). Wprowadza przy tym pośpiech, presję, nacisk. Podążając za instrukcjami oszustów, tracimy pieniądze albo ważne dane.

Stosowane przez cyberprzestępców metody są dopasowane do okoliczności. I tak na przykład w okresie świątecznym mamy całą masę oszustów podszywających się pod firmy kurierskie. Kiedy nadchodzi pora rozliczenia podatku PIT, przemieniają się w przedstawicieli urzędu skarbowego.

W wakacje ludzi nabiera się „na booking”. Złodzieje tworzą fałszywe strony portali rezerwacyjnych i podszywają się pod hotel albo kwaterę. Powszechne są też oszustwa biletowe: bilety lotnicze w atrakcyjnych cenach, tanie wejściówki na letnie festiwale albo koncerty, na które nie można się już dostać – to najczęstsze wabiki stosowane przez cyberprzestępców.

Zdolni hakerzy są w stanie tak dobrze przeprowadzić atak, że ofiara praktycznie nie ma szans na obronę. Pharming – będący odmianą phishingu – polega na przechwyceniu ruchu z legalnej, zaufanej strony internetowej (banku, znanego sklepu, operatora sieci komórkowej) na witrynę będącą wierną kopią tej prawdziwej. Przeciętny użytkownik będzie przekonany, że właśnie zalogował się do systemu transakcyjnego swojego banku albo robi zakupy na stronie internetowej ulubionego sklepu. Klikając przycisk „zapłać”, przeleje pieniądze prosto na konto oszustów albo udostępni im hasła autoryzacyjne, numery karty kredytowej.

O ile phishing opiera się w dużej mierze na inżynierii społecznej, o tyle pharming wymaga, by atakujący zdobył nieautoryzowany dostęp do systemu. Dla sprawnych hakerów to nie problem. Wystarczy, że wpiszemy adres strony, na którą chcielibyśmy wejść, albo klikniemy w odsyłający do niej link.

Jeszcze inną odmianą phishingu jest vishing (voice phishing), czyli atak prowadzony przez telefon, który może być nawet skuteczniejszy niż ten mailowy. Zręczny oszust w bezpośredniej rozmowie potrafi być przekonujący i łatwiej wzbudzić zaufanie ofiary. Ta, wierząc, że dzwoni operator sieci komórkowej, pracownik urzędu skarbowego, bez wahania wykonuje polecenia: podaje dane osobowe, dane do logowania na koncie.

Klasyką gatunku jest pilny telefon z banku. Rozmówca przedstawia się jako pracownik działu kart kredytowych. Jest zaniepokojony, bo odkrył podejrzaną transakcję na koncie albo kilka prób wypłaty pieniędzy z bankomatów w innym kraju. „Czy to pan/pani używa swojej karty kredytowej? – pyta zatroskany. Proponuje tymczasowe zablokowanie wypłat: – Potrzebuję natychmiastowego potwierdzania, proszę podać numer klienta i pierwsze sześć znaków hasła do autoryzacji przelewów” – instruuje. Przestępca wie, do kogo dzwoni, czasem ma nawet dostęp do telefonu ofiary dzięki zainstalowanemu wcześniej oprogramowaniu.

A teraz historia o tym, jak to ja PRAWIE złapałem się na scam.

Otóż dostaję maila, że mój fanpage naruszył prawa autorskie. Jeżeli nie zareaguję w ciągu dwudziestu czterech godzin, zablokują go. Pierwsza myśl – cholera! Druga – chwila, przecież to może być scam! Patrzę na szatę graficzną, na treść, wszystko wygląda OK. Teraz adres mailowy, niby Facebook, niby wszystko się zgadza i NAGLE:

Facebook Support: [email protected].

Nie ma czegoś takiego jak TheFacebook (jest Facebook).

Uff, było blisko.

Są jeszcze inne chwyty stosowane oszustów 2.0:

Podmiana znaków podobnych wizualnie to najczęstsza metoda. Przykłady? Zmiana:

„l” (małe L) na „I” (duże i)

„o” (litera O) na „0” (zero)

„rn” na „m” (np. „

retum

” wygląda jak „

return

”)

„dostawca” na „dosławca”, „d0stawca”, „d0stawcɑ” (ostatnia litera to cyrylica!).

Dzięki temu zamiast maila z [email protected] dostajesz [email protected] – wygląda identycznie, ale „l” to tak naprawdę wielkie „I”.

Wysyłanie maili o bardzo emocjonalnym tytule:

„Zaległa faktura – ostatnie przypomnienie!”;

„Pilna aktualizacja danych klienta”;

„Zablokujemy twoje konto!” czy tak jak w moim wypadku: „Naruszenie praw autorskich”.

To pilne, lepiej odrazu zapłacić te 100 złotych i mieć z głowy. Wejdę i wypełnię formularz z odwołaniem, bo przecież zablokują mój fanpage. Klikamy. I tracimy dostęp do konta.

Fałszywe linki maskowane za „oficjalnymi” przyciskami: to jest najbardziej bezczelne. Dostajecie maila od kuriera, wszystko znowu wygląda legitnie, wystarczy kliknąć, by sprawdzić, GDZIE JEST PACZKA. W rzeczywistości kliknięcie w ten piękny button prowadzi do logowanie-DHL-netlify.app, czyli do strony oszustów (która wygląda w stu procentach jak prawdziwa).

No i tyle.

To takie proste.

Dlatego zarazem tak niebezpieczne.

„Zaufaj mi, jestem celebrytą”

Posty sponsorowane w mediach społecznościowych to doskonałe narzędzia do wyłudzania pieniędzy. Oszuści coraz śmielej z nich korzystają. Reklamy przypominają artykuł ze znanego portalu gazety, z telewizyjnego kanału informacyjnego albo są stylizowane na oficjalny komunikat ze strony rządowej. Mają przekonać użytkowników do wzięcia udziału w fałszywym programie inwestycyjnym (to spotkało Krystynę Kurczab-Redlich opisaną na początku rozdziału).

Tylko w pierwszym kwartale 2024 roku zespół CERT zdemaskował prawie 14 tysięcy domen fałszywych funduszy inwestycyjnych18. Cyberprzestępcy chętnie wykorzystują wizerunek, a co za tym idzie – autorytet znanych osób: artystów, polityków, lekarzy, biznesmenów. Ma to uwiarygodnić fałszywy fundusz w oczach potencjalnych ofiar. Prezydent Andrzej Duda, dziennikarz i podróżnik Wojciech Cejrowski, piłkarz Robert Lewandowski, prezes InPostu Rafał Brzoska, influencer Budda – to ich twarze są najczęściej wykorzystywane.

Aby wzbudzić zainteresowanie i skłonić ofiarę do wejścia na stronę, obok zdjęć pojawiają się spreparowane grafiki i sensacyjne informacje na temat rzekomej śmierci celebryty, kompromitującej sytuacji z jego udziałem albo spisku, w który jest uwikłany. W tym wypadku straty ponosi nie tylko użytkownik, ale też osoba, której wizerunek został użyty w nieuprawniony sposób i nadszarpnięty.

W sierpniu 2024 roku Rafał Brzoska, założyciel InPostu, wraz z żoną Omeną Mensah stanęli w obliczu fałszywych reklam na platformach Meta (Facebook i Instagram), które wykorzystywały ich wizerunki i dane osobowe w celu promowania oszukańczych inwestycji. Reklamy te, stworzone przy użyciu technologii deepfake’ów, zawierały nieprawdziwe informacje, takie jak rzekome pobicie Omeny przez męża czy jej śmierć. W odpowiedzi na skargę Mensah prezes Urzędu Ochrony Danych Osobowych (UODO) wydał decyzję zobowiązującą Meta Platforms Ireland Limited do wstrzymania wyświetlania na terenie Polski fałszywych reklam wykorzystujących dane i wizerunek Brzoski i Mensah. Za nieprzestrzeganie zakazu Mecie groziła kara w wysokości do 4 procent globalnego przychodu, co w pierwszym kwartale 2024 roku wynosiło ponad 36,5 miliarda dolarów. Sporo. Dlatego Meta przestraszyła się i wycofała skargi na decyzje UODO, co oznaczało uznanie decyzji urzędu za obowiązującą19.

Sprawa Brzoski i Mensah stanowi precedens w walce z nielegalnym wykorzystywaniem wizerunku w mediach społecznościowych. Pokazuje, że jednostki mogą skutecznie przeciwstawić się gigantom technologicznym, korzystając z dostępnych narzędzi prawnych i z instytucji ochrony danych osobowych. Niestety jak na razie muszą to być Polacy z ogromnymi zasięgami w social mediach, by wszystko zadziałało sprawnie.

Znane twarze działają. Powie wam to każdy, kto pracuje w reklamie. Nie bez powodu Robert Lewandowski dostaje miliony, by pojawił się koło najnowszego smartfona marki X. Do tego dochodzi zjawisko o nazwie source amnesia (amnezja źródłowa), czyli sytuacja, w której pamiętamy daną informację, ale zapominamy, skąd pochodzi. Zapominamy źródło, które mogłoby potwierdzić wiarygodność.

Schemat jest dosyć prosty:

– widzisz reklamę Roberta Lewandowskiego, który poleca jakąś kryptowalutę;

– zdajesz sobie sprawę, że pewnie to jakiś fejk, nie wygląda legitnie, więc scrollujesz sobie dalej;

– dwa tygodnie później rozmawiasz ze znajomym i mówisz: „Słyszałem, że Lewandowski inwestuje w jakąś nową kryptowalutę, coś w tym musi być…”.

NO I BANG – fejk wraca jako „fakt”, bo zapomniałeś, że źródłem była reklama oszustów.

Nasz mózg lepiej zapamiętuje treść niż kontekst. Gdy widzimy znaną twarz (powiedzmy, Lewandowskiego), łączymy ją z czymś pozytywnym, z sukcesem. Emocje i efekt wow (na przykład: „Zarabiam 10 tysięcy dziennie dzięki Lewandowskiemu!”) sprawiają, że łatwiej zapamiętać informację niż jej otoczkę. Dlatego tak niebezpieczne jest wykorzystywanie przez oszustów celebrytów, autorytetów, instytucji publicznych. Automatycznie wzbudzają zaufanie, a nasza pamięć nie zawsze ma się dobrze.

Polejmy to wszystko jeszcze ostrym sosem, czyli tym nieszczęsnym AI. Cyberprzestępcy coraz częściej wykorzystują sztuczną inteligencję do tworzenia fejkowych artykułów stylizowanych na wpisy z Onetu, Business Insidera czy portali rządowych. W artykule występuje znana postać, są screeny kont bankowych, czasem nawet wykresy. Wszystko wygląda jak profesjonalne dziennikarstwo. Do tego dochodzi jeszcze warstwa komentarzy pod artykułem – również napisanych przez AI – które mają uwiarygodnić treść.

To tak zwany fake social proof – czyli oszukańcza wersja społecznego dowodu słuszności. Ludzie ufają danej informacji, bo „wszyscy” ją pozytywnie komentują. Tylko że ci „wszyscy” to boty. To jednak nie ma znaczenia, bo ludzie NIE SPRAWDZAJĄ, CO CZYTAJĄ. Jeżeli wygląda jak Onet, brzmi jak Onet, to pewnie jest Onetem.

I to jest skuteczne.

Niestety.

Dalsza część w wersji pełnej

Przypisy

Kliknij tu, żeby stracić wszystko, czyli o oszustwach XXI wieku

1Krystyna Kurczab-Redlich straciła wszystkie oszczędności. Niepokojący wpis, https://kultura.onet.pl/wiadomosci/krystyna-kurczab-redlich-stra-cila-wszystkie-oszczednosci-niepokojacy-wpis/0hztxxc, dostęp: 16.06.2025.

2Znana dziennikarka straciła oszczędności życia. „Kliknęłam w napotkaną w internecie ofertę”, https://tvn24.pl/polska/oszustwa-internetowe-krystyna-kurczab-redlich-okradziona-dziennikarka-stracila-oszczednosci-zycia-st7697652, dostęp: 16.06.2025.

3Krajobraz bezpieczeństwa polskiego internetu w 2022 roku, raport roczny CERT Polska, https://www.gov.pl/web/baza-wiedzy/krajobraz-bezpieczenstwa-polskiego-internetu-w-2022-roku--raport-roczny-cert-polska, dostęp: 16.06.2025.

4W zeszłym roku cyberataki kosztowały polski sektor detaliczny 87 mld zł, https://www.wiadomoscihandlowe.pl/retailtech-i-nowe-technologie/w-zeszlym-roku-cyberataki-kosztowaly-polski-sektor-detaliczny-87-mld-zl-2519064, dostęp: 16.06.2025.

5Technologia w służbie społeczeństwa. Czy Polacy zostaną społeczeństwem 5.0?, https://digitalpoland.prowly.com/355483-65-polakow-martwi-sie-o-swoje-bezpieczenstwo-w-internecie-nowy-raport-fundacji-digital-poland-ujawnia-rosnace-zagrozenia-w-sieci, dostęp: 16.06.2025.

6 Tamże.

7 Tamże.

8Najpopularniejsze hasła Polaków. Szczególnie lubimy trzy imiona, https://www.dobreprogramy.pl/najpopularniejsze-hasla-polakow-szczegolnie-lubimy-trzy-imiona,7092921430350784a, dostęp: 16.06.2025.

9 Tamże.

10 Dziennikarskie Zero, Ja i moja rodzina jesteśmy zastraszani. Kto za tym stoi?, youtube.com, tinyurl.com/5fentbtj, dostęp: 16.06.2025.

11Czy Sławomir Mentzen naprawdę podłożył bombę w szpitalu? Czyli kilka słów o spoofingu, https://mentzen.pl/blog/inne/czy-slawomir-mentzen-naprawde-podlozyl-bombe-w-szpitalu/, dostęp: 16.07.2025.

12 Konrad Sławiński, 77-latka straciła dorobek swojego życia! 700 tysięcy zł trafiło w ręce oszustów, 23.09.2024, https://zamosc.eska.pl/77-latka-stracila-dorobek-swojego-zycia-700-tys-zl-trafilo-w-rece-oszustow-aa-U2Y9-YTMe-daAK.html, dostęp: 16.06.2025.

13 Marta Stępień, „Mamo, porwali mnie”. Kobieta oszukana za pomocą sztucznej inteligencji, https://wydarzenia.interia.pl/zagranica/news-mamo-porwalimnie-kobieta-oszukana-za-pomoca-sztucznej-intel,nId,6748492, dostęp: 16.06.2025.

14 Tamże.

15 Piotr Żytnicki, Poseł meldował oszustowi: „Ruszam do Żabki”, „Wróciłem do pokoju”. Stracił 150 tysięcy zł, https://warszawa.wyborcza.pl/warszawa/7,54420,31549005,jest-pan-profesjonalista-jak-posel-stracil-w-hotelu-sejmowym.html, dostęp: 16.06.2025.

16 Agnieszka Świątkowska, Myślała, że jest w związku z Bradem Pittem, który poważnie choruje. Straciła fortunę, https://ludzie.fakt.pl/kobieta-myslala-ze-jest-w-zwiazku-z-bradem-pittem-stracila-fortune/vvbchb0, dostęp: 16.06.2025.

17 Anna Desmarais, Poznaj Daisy, chatbota ze sztuczną inteligencją, który marnuje czas oszustów telefonicznych, https://pl.euronews.com/next/2024/11/28/poznaj-daisy-chatbota-ze-sztuczna-inteligencja-ktory-marnuje-czas-oszustow-telefonicznych, dostęp: 16.06.2025.

18Raport roczny 2024 z działalności CERT Polska.Krajobraz bezpieczeństwa polskiego internetu, Państwowy Instytut Badawczy NASK, Warszawa 2025, s. 39, https://cert.pl/uploads/docs/Raport_CP_2024.pdf, dostęp: 16.06.2025.

19Meta nie może publikować na terenie Polski reklam z użyciem danych prezesa InPostu, https://uodo.gov.pl/pl/138/3268, dostęp: 16.06.2025.

Spis treści

Okładka

Karta tytułowa

Karta redakcyjna

Spis treści

Homo digitalis – lajkuję, więc jestem

Kliknij tu, żeby stracić wszystko, czyli o oszustwach XXI wieku

Przypisy

Punkty orientacyjne

Okładka

Strona tytułowa

Spis treści

Karta redakcyjna

Dedykacja

Meritum publikacji

Przypisy