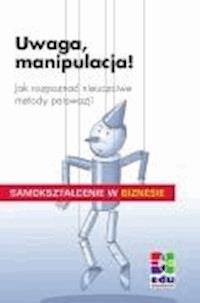

Uzyskaj dostęp do tej i ponad 250000 książek od 14,99 zł miesięcznie

- Wydawca: edu-Libri

- Kategoria: Biznes, rozwój, prawo•Biznes, rozwój

- Język: polski

- Rok wydania: 2013

Przewodnik pokazuje:

- jak interpretować kwestie bezpieczeństwa systemów informacyjnych od ryzyka począwszy,

- jakimi standardami (normami) i metodami się posługiwać,

- do jakich wzorców dobrych praktyk sięgać,

- jakie ośrodki doskonalące te praktyki obserwować,

- z jakim środowiskiem specjalistów się konsultować.

Poradnik jest szczegółowy, w wielu fragmentach ma charakter list kontrolnych, które mają podpowiadać jakie problemy i rozwiązania rozważać.

Poradnik jest skierowany w pierwszej kolejności do administratorów bezpieczeństwa systemów informacyjnych, ale także do szeroko rozumianej kadry kierowniczej organizacji różnych branż, charakteru i wielkości, od której zależy faktyczne bezpieczeństwo. Także do specjalistów różnych profesji, którzy do zapewniania bezpieczeństwa mogą się w organizacjach przyczyniać. Rzecz bowiem w tym, że stan bezpieczeństwa budują stopniowo wszyscy, a zburzyć go może już jedna osoba.

Ebooka przeczytasz w aplikacjach Legimi na:

Liczba stron: 572

Odsłuch ebooka (TTS) dostepny w abonamencie „ebooki+audiobooki bez limitu” w aplikacjach Legimi na:

Popularność

Podobne

© edu-Libri s.c. 2012

Redakcja merytoryczna i korekta: edu-Libri

Projekt okładki i stron tytułowych: GRAFOS

Wydawnictwo edu-Libriul. Zalesie 15, 30-384 Krakówe-mail: [email protected]

Skład i łamanie: GRAFOSDruk i oprawa: Sowa Sp. z o.o., Warszawa

ISBN 978-83-63804-00-8ISBN e-book 978-83-63804-01-5 (PDF)

Wstęp

Przygotowaliśmy ten poradnik, kierując się własnym doświadczeniem – a zajmujemy się tymi zagadnieniami od ponad 20 lat – i obserwacjami czynionymi przy okazji licznych spotkań zawodowych, w których uczestniczymy. Ma on być odpowiedzią na specyfikę wyzwań, stawianych coraz częściej z jednej strony przez przepisy, a z drugiej strony przez wykształcone przez kilkanaście lat wzorce dobrych praktyk, w tym normy – międzynarodowe i krajowe. Ustawiają one na dającym się określić, niekiedy bardzo wysokim, poziomie poprzeczkę wymagań, jakie muszą być spełniane przez poszczególne organizacje. Co ciekawe, dotyczą one zagadnień z wielu obszarów i aspektów prowadzenia biznesu, w tym prawa i kilku dyscyplin techniki. Oznacza to, że nie jest możliwe, aby osoby odpowiedzialne za bezpieczeństwo informacji i systemów, w jakich są one przetwarzane, mogły być specjalistami w każdej z nich. A mimo że nie są specjalistami od wszystkiego, to muszą sprostać stawianym im zadaniom. To dlatego w tej dziedzinie tak wielkie znaczenie mają standardy dobrych praktyk.

Poradnik mówiący o tym, jak zapewniać odpowiedni poziom bezpieczeństwa systemów informacyjnych musi odwoływać się do pełnej interpretacji tego zagadnienia, a to oznacza przedstawienie nierozerwalnej triady problemowej: ryzyko – bezpieczeństwo – ciągłość działania. Z jednej strony, rozwiązania zapewniania bezpieczeństwa, jeśli mają być racjonalne, zawsze są odpowiedzią na określone rodzaje ryzyka, co oznacza, że logicznym początkiem zapewniania bezpieczeństwa jest identyfikowanie i analiza poszczególnych rodzajów ryzyka zagrażających organizacji. Z drugiej strony, żadne zabezpieczenia nie mogą być zawsze i w każdych warunkach skuteczne, a więc należy zakładać ich zawodność i na taką okoliczność szykować plany zapewniania ciągłości działania.

Powyższe wnioski są podstawą pomysłu na ten poradnik. Pokazuje on, jak interpretować kwestie bezpieczeństwa systemów informacyjnych, jakimi standardami (normami) i metodami się posługiwać, do jakich wzorców dobrych praktyk sięgać, jakie ośrodki doskonalące te praktyki obserwować, z jakim środowiskiem specjalistów się konsultować. Poradnik jest szczegółowy, w wielu fragmentach ma charakter list kontrolnych, które mają podpowiadać, jakie problemy i rozwiązania rozważać.

Poradnik jest skierowany w pierwszej kolejności do administratorów bezpieczeństwa systemów informacyjnych, ale nie tylko. Także do szeroko rozumianej kadry kierowniczej organizacji różnych branż, charakteru i wielkości, bowiem od tej kadry, znacznie częściej niż od administratorów, zależy faktyczne bezpieczeństwo. Także do specjalistów różnych profesji, którzy do zapewniania bezpieczeństwa mogą się w organizacjach przyczyniać. Rzecz bowiem w tym, że stan bezpieczeństwa budują wszyscy, a zburzyć go może już jedna osoba.

Poradnikowi nadaliśmy formę książki elektronicznej. Taki jest duch czasów, w których pracujemy, ale równocześnie ta forma powinna przysłużyć się i Czytelnikom, i treści. Posługującym się nią specjalistom będzie łatwiej mieć ją pod ręką. Autorom będzie łatwiej rozwijać jej treść, uważamy bowiem, że poradniki elektroniczne nieuchronnie zmierzają ku formule tematycznego repozytorium informacji, które stale jest wzbogacane o nowe treści, w dodatku w różnych formach. Chcielibyśmy, aby nasz poradnik można było w przyszłości aktualizować zgodnie ze zmieniającymi się standardami, wzbogacać o np. znaczące case-study, nowocześnie ilustrować, dopasowywać fragmentami do krystalizujących się specjalizacji w dziedzinie bezpieczeństwa.

1. Wprowadzenie

Organizacje zawsze były narażone na ryzyko błędów i przestępstw, ale skala tego zjawiska i szybkość, z jaką te niekorzystne zdarzenia mogą obecnie wystąpić, znacznie się zwiększyła. Wynika to z faktu, że współczesne systemy informacyjne nie pełnią już tylko funkcji wspomagających działalność organizacji, lecz stanowią jej integralną, istotną część. Informacje to kapitał, który − podobnie jak inne ważne aktywa − jest niezbędny do prowadzenia działalności biznesowej organizacji.

Oddzielenie technologii informacyjnej od np. zarządzania finansami czy innych zadań realizowanych przez organizacje staje się niemożliwe. Wykorzystanie komputerów osobistych i sieci teleinformatycznych rośnie w stopniu i tempie dotąd niespotykanym. Przeważnie nie ma też już możliwości zastąpienia systemów informatycznych manualnym przetwarzaniem danych. Na przykład, wraz z rozwojem systemów komputerowych, przepływ środków pieniężnych odbywa się w skali całego świata, a wobec tego problemy dotyczące systemów teleinformatycznych mogą przyczyniać się do powstawania poważnych problemów w organizacjach, a nawet do ich upadłości. Niewywiązywanie się z zobowiązań umownych, czy inne zakłócenia, czasem powodowane nawet przez organizacje o dobrym standingu finansowym, poprzez reakcję łańcuchową mogą narazić inne podmioty na dotkliwe straty, powodując zagrożenie dla całego systemu gospodarczego.

Dlatego zapewniany poziom bezpieczeństwa musi być efektywny kosztowo, a więc adekwatny do rzeczywistego poziomu ryzyka, czyli ewentualnych strat organizacji i prawdopodobieństwa ich urzeczywistnienia się.

PN-IS0/IEC 2382-8:2001 Technika informatyczna − Terminologia − Bezpieczeństwo

Ochrona danych (data protection)

Wdrożenie środków administracyjnych, technicznych lub fizycznych w celu ochrony przed nieuprawnionym dostępem do danych.

Ochrona danych oraz wszystkich zasobów przeznaczonych do ich przetwarzania i składowania powinna koncentrować się na ochronie kluczowych procesów biznesowych. Pojmowanie informacji i jej atrybutów zmienia się w kontekście współczesnych procesów realizowanych w organizacji, a wymagania w zakresie bezpieczeństwa systemów informacyjnych muszą być analizowane w każdym stadium procesu.

PN-IS0/IEC 2382-16:2000 Technika informatyczna − Terminologia − Teoria informacji

Informacja (w teorii informacji): wiedza redukująca lub usuwająca niepewność, dotycząca wystąpienia określonego zdarzenia z danego zbioru zdarzeń możliwych.

UWAGA! W teorii informacji pojęcie „zdarzenie” powinno być rozumiane tak, jak używa się go w teorii prawdopodobieństwa, na przykład zdarzeniem może być:

obecność określonego elementu w danym zbiorze elementów,wykorzystanie określonego znaku lub słowa w danej wiadomości albo na danej pozycji wiadomości,dowolny z rożnych wyników, jakich może dostarczyć eksperyment.Dla zapewnienia jednoznaczności użytych pojęć, warto przytoczyć definicje systemów informacyjnego, informatycznego oraz teleinformatycznego:

„System informacyjny można określić jako posiadającą wiele poziomów strukturę pozwalającą użytkownikowi na przetwarzanie, za pomocą procedur i modeli, informacji wejściowych w wyjściowe. Natomiast system informatyczny jest wydzieloną, skomputeryzowaną, częścią systemu informacyjnego” [Kisielnicki, Sroka, 2005, s. 18].

System teleinformatyczny to zespół współpracujących ze sobą urządzeń informatycznych i oprogramowania, zapewniający przetwarzanie i przechowywanie, a także wysyłanie i odbieranie danych poprzez sieci telekomunikacyjne za pomocą właściwego dla danego rodzaju sieci urządzenia końcowego w rozumieniu Prawa telekomunikacyjnego [Dz.U. z 2004 r., nr 171, poz. 1800, z późn. zm.].

Niniejszy poradnik ma na celu przekazanie czytelnikowi szeregu wskazówek i rozwiązań, które pomogą mu zastosować właściwe metody przygotowania procedur i środków zaradczych pozwalających na określenie poziomu ryzyka związanego z ewentualnym urzeczywistnieniem się niekorzystnych zdarzeń. Zakres tematyczny został oparty na najistotniejszych standardach zarządzania bezpieczeństwem systemów informacyjnych: [PN-ISO/IEC 27001:2007], [PN-ISO/IEC 17799:2007], [ISO/IEC 27005:2011] oraz na szeregu opracowań (patrz bibliografia), artykułów, raportów i referatów konferencyjnych, do których czytelnik może mieć utrudniony dostęp albo może mieć trudności z wyborem potrzebnych mu treści.

Opracowanie to jest poradnikiem zarówno w kwestiach pojęciowych, jak i w rozwiązywaniu praktycznych problemów związanych z zarządzaniem bezpieczeństwem systemów informacyjnych. Nie oznacza to jednak, że podaje szczegółowe rozwiązania. Zainteresowany nimi czytelnik powinien sięgnąć dodatkowo do specjalistycznych opracowań.

1.1. Co to jest bezpieczeństwo informacji?

Człowiek żyje i będzie żył w środowisku potencjalnych zagrożeń, które uaktywnione wskutek niekorzystnych zmian w przestrzeni naturalnej lub cywilizacyjnej mogą zamienić się w realne niebezpieczeństwa, a w ich następstwie w stanyniekorzystne dla życia bądź zdrowia ludzkiego, środowiska naturalnego i cywilizacyjnego, czy też prowadzonej działalności gospodarczej. Oznacza to, że poczucie bezpieczeństwa podmiotu (obiektu, organizacji, aglomeracji) jest zmienne, nie jest dobrem danym raz na zawsze. W świecie realnym stale występują zagrożenia, zarówno ze strony sił natury, jak i niezamierzonych lub zamierzonych skutków działalności człowieka. W szczególnym przypadku dotyczy to działalności społecznej i gospodarczej.

Współczesne organizacje są silnie uzależnione od informacji. Zasoby informacyjne wpływają na ich pozycję na rynku, warunkując sukces w prowadzeniu biznesu, w tym także utrzymanie konkurencyjności. Informacje jako zasoby organizacji, podobnie jak np. środki trwałe czy inne ważne aktywa, są niezbędne do prowadzenia działalności biznesowej i z tego powodu powinny być chronione przed zagrożeniami. Jest to szczególnie ważne w coraz bardziej zintegrowanym środowisku biznesowym, gdyż informacje są narażone na stale zwiększającą się liczbę i coraz większą różnorodność zagrożeń płynących z wielu źródeł oraz wykorzystujących istniejące podatności zasobów.

PN-IS0/IEC 2382-8:2001 Technika informatyczna – Terminologia – Bezpieczeństwo

Informacja wrażliwa (sensitive information)

Informacja, którą – jak ustalił właściwy organ – należy chronić, ponieważ jej ujawnienie, modyfikacja, zniszczenie lub strata spowoduje zauważalną szkodę dla kogoś lub czegoś.

Informacja w organizacji może funkcjonować w wielu różnych formach, może być wydrukowana lub zapisana odręcznie na papierze, przechowywana elektronicznie, przesyłana pocztą lub za pomocą urządzeń elektronicznych, wyświetlana w formie filmów lub wypowiadana w czasie rozmowy, może być też znana pracownikom, ale formalnie nie być zarejestrowana. Niezależnie od tego, jaką formę przybiera informacja lub za pomocą jakich środków jest udostępniana oraz utrwalana, zawsze powinna być w odpowiedni sposób chroniona, jeśli jest uważana za wrażliwą. I tak na przykład, brak ochrony informacji dotyczących sposobu zarządzania personelem, stosowanych technologii, dystrybucji i metod sprzedaży produktów może być wykorzystany przez konkurencję i spowodować obniżenie efektywności prowadzonej działalności gospodarczej. Każdy podmiot musi zatem czynić starania o zapewnienie stabilności stanu bezpieczeństwa, bowiem błędy w przetwarzaniu informacji lub ochronie ich przechowywania mogą prowadzić do znaczących strat operacyjnych i finansowych, a także wpływać na reputację organizacji.

Zapewnianie bezpieczeństwa informacji oznacza jej ochronę przed rozmaitymi zagrożeniami w celu zapewnienia ciągłości działania, minimalizacji ryzyka niepowodzenia i maksymalizacji możliwości biznesowych, w tym maksymalizacji zwrotu z inwestycji. Działania te, tworząc system bezpieczeństwa podmiotu, majązapewnić akceptowalny poziom (stan) bezpieczeństwa, obejmujący ludzi, procesy i systemy informatyczne [Kołodziński, 2005].

System bezpieczeństwa ustanawiany jest przez wdrażanie odpowiedniego zestawu środków, którymi mogą być: zasady, procesy, procedury, struktury organizacyjne oraz funkcje oprogramowania i sprzętu. Środki zaradcze powinny być tak zaplanowane, wdrażane, monitorowane, przeglądane i w razie potrzeby ulepszane, aby zapewnić spełnienie poszczególnych celów związanych z bezpieczeństwem oraz prowadzoną działalnością biznesową organizacji. Zaleca się, aby działania te były powiązane z pozostałymi procesami zarządzania funkcjonującymi w organizacji [Kołodziński, 2005].

1.2. Dlaczego zapewnianie bezpieczeństwa informacji jest potrzebne?

Informacja oraz wspierające zarządzanie organizacją procesy, systemy i sieci teleinformatyczne są ważnymi aktywami biznesowymi. Identyfikacja potrzeb, osiągnięcie odpowiedniego poziomu oraz utrzymywanie i doskonalenie bezpieczeństwa informacji może być niezbędne do zachowania konkurencyjnej pozycji rynkowej, płynności finansowej, zyskowności, zgodności z wymogami prawnymi oraz pozytywnego wizerunku organizacji. Organizacje, ich systemy informacyjne i sieci są narażone na zagrożenia pochodzące z wielu różnych źródeł, łącznie z przestępstwami z użyciem komputera, szpiegostwem, sabotażem, wandalizmem czy kataklizmami naturalnymi. Wirusy i inne szkodliwe oprogramowania, włamania komputerowe, blokada dostępu przez masowe wysyłanie wiadomości oraz inne szkodliwe działania stają się coraz bardziej powszechne i coraz bardziej technicznie wyrafinowane.

Bezpieczeństwo informacji jest ważne zarówno dla sektora publicznego, jak i prywatnego, służąc także ochronie infrastruktury krytycznej państwa [Ustawa o zarządzaniu kryzysowym]. W obu sektorach bezpieczeństwo informacji może funkcjonować jako dźwignia działalności prowadzonej przez organizację i świadczonych przez nią usług, np. umożliwiając prowadzenie form działalności typu e-urząd lub e-przedsiębiorstwo oraz unikanie lub redukowanie odpowiednich rodzajów ryzyka. Wzajemne przenikanie się sieci publicznych i prywatnych oraz współużytkowanie zasobów informacyjnych utrudnia jednak – choć nie uniemożliwia − utrzymanie kontroli dostępu. Na skuteczność centralnych, wyspecjalizowanych mechanizmów zarządzania, w których należy uwzględnić to, że dane znajdują się w różnych miejscach i w wielu egzemplarzach (np. na skutek replikacji baz danych), wpływa także ogólny trend ku rozproszonemu przetwarzaniu danych. Wiele systemów informacyjnych − zwłaszcza te, które były tworzone w dość odległej przeszłości − nie zostało zaprojektowanych tak, aby były bezpieczne we współczesnym tego pojmowaniu.

PN-IS0/IEC 2382-1:1996 Technika informatyczna – Terminologia – Terminy podstawowe

Bezpieczeństwo systemu informatycznego

Ochrona danych i zasobów przed przypadkowymi lub złośliwymi działaniami, zwykle poprzez podjęcie odpowiednich przedsięwzięć.

Uwaga! Działaniami tymi mogą być: modyfikacja, zniszczenie, dostęp, ujawnienie lub pozyskanie, jeśli działania te nie są uprawnione.

Należy sobie zdawać sprawę, że bezpieczeństwo, realizowane tylko za pomocą środków technicznych, może być ograniczone, dlatego zaleca się wspieranie go przez odpowiednie zarządzanie i procedury. Określenie, jakie mechanizmy zarządzania zaleca się stosować, wymaga starannego i szczegółowego przeanalizowania oraz zaplanowania. Zarządzanie bezpieczeństwem informacji, aby było skuteczne, wymaga udziału wszystkich pracowników organizacji, czyli sięga do sfery kultury organizacji. Może także wymagać współpracy akcjonariuszy, dostawców, klientów lub innych podmiotów zewnętrznych. Do jego zapewnienia potrzebne może być także specjalistyczne, zewnętrzne doradztwo.

1.3. Cele, strategie i polityki w zakresie bezpieczeństwa informacji

Aby zarządzanie bezpieczeństwem było skuteczne, należy sformułować cele, strategię i zasady zapewniania bezpieczeństwa w organizacji (rys. 1.1). Cele identyfikują to, co ma być osiągnięte, strategie określają, jak osiągnąć cele, a polityka precyzuje to, co ma być operacyjnie wykonane.

Cele, strategie i poszczególne rodzaje polityki mogą być opracowane hierarchicznie − od poziomu całej organizacji do poziomu operacyjnego jej komórek. Powinny odzwierciedlać potrzeby organizacji i brać pod uwagę wszelkie występujące w niej ograniczenia, a jednorodność i spójność działań oraz rozwiązań powinny być zapewnione na każdym poziomie i pomiędzy poziomami.

Spójna strategia bezpieczeństwa systemów informatycznych powinna być stosowana do wszystkich działań związanych z ich rozwojem, utrzymaniem i eksploatacją. Ochrona powinna być zapewniona w całym cyklu życia informacji i systemów informacyjnych, od ich planowania do wycofania z eksploatacji.

Bezpieczeństwo stanowi część odpowiedzialności biznesowej na każdym poziomie kierowniczym organizacji. Cele, strategie i polityka powinny być rozwijane i aktualizowane w wyniku cyklicznych przeglądów systemu zapewniania bezpieczeństwa (np. analiza ryzyka, audyty bezpieczeństwa) oraz w wyniku zmian w celach działania organizacji.

Rysunek 1.1. Cele, strategie i polityki

Źródło: opracowanie własne na podstawie: [ISO/TR 13335-3:1998].

1.4. Czynniki decydujące o bezpieczeństwie systemów informacyjnych

Firmy McAfee i Science Applications International Corporation (SAIC) zaprezentowały wyniki globalnego badania dotyczącego bezpieczeństwa gospodarek informacyjnych, zatytułowanego „Czarny rynek: kapitał intelektualny i poufne dane przedsiębiorstw jako najnowszy cel cyberprzestępców” [Underground Economies…, 2011]. Najważniejsze wnioski wynikające z tego raportu zostały podane poniżej.

Wycieki danych

Jedna czwarta przedsiębiorstw doświadczyła sytuacji, w której wyciek danych lub wiarygodne zagrożenie takim wyciekiem spowodowało zatrzymanie lub spowolnienie fuzji/przejęcia i/lub wdrożenia nowego produktu/rozwiązania. Tylko połowa zaatakowanych w ten sposób firm podjęła odpowiednie kroki, by naprawić swoje systemy i zabezpieczyć je przed analogicznymi zagrożeniami w przyszłości.

Przedsiębiorstwa decydują się na przechowywanie informacji za granicą

Kryzys gospodarczy sprawił, że wzrosła liczba firm, które poszukują tańszych rozwiązań i ponownie oszacowują ryzyko przetwarzania danych poza swoim krajem. Na taką opcję zdecydowałaby się prawie połowa ankietowanych. Natomiast około jednej trzeciej przedsiębiorstw chce zwiększyć zasób poufnych informacji przechowywanych za granicą – dwa lata temu takie plany miało tylko 20% firm.

Koszt ochrony danych za granicą

W Chinach, Japonii, Wielkiej Brytanii i Stanach Zjednoczonych firmy wydają na swoje środowiska informatyczne ponad 1 mln dol. dziennie. W Stanach Zjednoczonych, Chinach i Indiach przedsiębiorstwa przeznaczają ponad 1 mln dol. tygodniowo na ochronę informacji poufnych przechowywanych za granicą.

Geograficzny rozkład zagrożeń własności intelektualnej

Chiny, Rosja i Pakistan są postrzegane jako kraje, w których przechowywanie danych jest najmniej bezpieczne. Za najpewniejsze pod tym względem uchodzą natomiast Wielka Brytania, Niemcy i Stany Zjednoczone. Duża część ankietowanych przedstawicieli światowych przedsiębiorstw rzadko dokonuje oceny ryzyka. Ponad jedna czwarta firm ocenia zagrożenia lub ryzyko związane z ich danymi tylko dwa razy w ciągu roku lub rzadziej.

Firmy milczą o wyciekach danych

Tylko trzy na dziesięć przedsiębiorstw zgłasza wszystkie odnotowane wycieki danych, a 60% firm informuje o takich atakach wybiórczo. Raport dowodzi też, że przedsiębiorstwa wyszukują kraje, w których przepisy dotyczące konieczności ujawniania wycieków są łagodniejsze. Osiem na dziesięć firm, które przechowują informacje poufne za granicą, brało pod uwagę również istnienie przepisów wymagających informowania klientów o wyciekach danych.

Wyzwaniem jest zarządzanie urządzeniami mobilnymi

Jedną z największych trudności, z jakimi muszą się zmierzyć firmy w obszarze zarządzania bezpieczeństwem informacji, jest popularność takich urządzeń, jak iPad, iPhone i smartfony z systemem Android. Ochrona urządzeń mobilnych w dalszym ciągu stanowi dla większości przedsiębiorstw poważny problem − jako wyzwanie wskazało ją 62% respondentów. Jednocześnie raport dowodzi, że najważniejszym zagrożeniem zgłaszanym przez firmy w obszarze ochrony informacji poufnych jest ryzyko wycieku danych.

Bezpieczeństwo systemów informacyjnych jest oparte na wymienionych dalej czynnikach [Livre Blanc…, 1999, s. 21; Byczkowski, Zawiła-Niedźwiecki, 2008].

„Dostępność to zdolność systemów do wykonywania określonych zadań na ustalonych z góry warunkach dotyczących: podmiotu wykorzystującego, czasu, terminów i wydajności”. Dostępność polega na:

zapewnieniu ciągłości obsługi,spełnieniu warunków wydajności (czas odpowiedzi),przestrzeganiu terminów przetwarzania.„Integralność tocecha polegająca na zapewnieniu identyczności informacji wdwóch punktach czasui przestrzeni”. Można tu wyróżnić:

integralność danych: polegającą na tym, że dane nie zostały wcześniej zmienione lub zniszczone w nieautoryzowany sposób,integralność systemu (aplikacji) polegającą na tym, że system realizuje swoją zamierzoną funkcję w nienaruszony sposób, wolny od nieautoryzowanej manipulacji, celowej lub przypadkowej.Integralność polega na:

zapewnieniu kompletności, dokładności oraz ważności danych,niedopuszczeniu do omyłkowego lub intencjonalnego zniekształcenia informacji.„Poufność to cecha polegająca na zagwarantowaniu tajemnicy informacji oraz dostępu do nich tylko w zakresie przyznanych uprawnień”. Poufność polega na:

ograniczeniu dostępu do danych zawartych w systemie dla grona uprawnionych użytkowników (uwierzytelnianie osób, procesów lub innych podmiotów),ograniczeniu dostępu do zasobu zgodnie z klasyfikacją danych oraz poziomem uprawnień użytkownika,zachowaniu tajemnicy informacji przekazywanej między dwiema stronami w formie komunikatów lub plików.Rozliczalność (audytowalność)to zapewnienie możliwości kontrolowania prawidłowości wykonywania funkcji”. Z tym czynnikiem może być związana usługa niezaprzeczalności, jaką można zrealizować, stosując kryptografię asymetryczną do ochrony informacji. Rozliczalność polega na zapewnieniu możliwości rekonstrukcji przetwarzania na wszystkich poziomach (logika kodowania, przebieg procesów, postać danych wynikowych) w sytuacji kontroli lub konieczności przedstawienia dowodów.

Niezaprzeczalność toniemożność zaprzeczenia przez żadną ze stron układu komunikacyjnego uczestnictwa w realizowanych operacjach, np. że odebrała bądź nadała komunikat.

Czynniki te należy rozpatrywać, analizując bezpieczeństwo informacji w trakcie jej przepływu w procesach, w których jest wykorzystywana, oraz w trakcie jej składowania, przechowywania lub archiwizowania (dostęp, kompletność, możliwość odtworzenia). W tabeli 1.1 przedstawiono krótkie wyjaśnienie znaczenia poszczególnych czynników bezpieczeństwa.

Naruszenie poufności, integralności, dostępności, rozliczalności, autentyczności i niezaprzeczalności informacji i usług może mieć negatywny wpływ na organizację. Wobec tego istnieje podstawowa potrzeba ochrony informacji i zarządzania zabezpieczeniami systemów informacyjnych w organizacji. Ta potrzeba jest szczególnie istotna we współczesnych środowiskach gospodarczych, ponieważ wiele organizacji jest wzajemnie połączonych wewnętrznie i zewnętrznie za pośrednictwem sieci systemów teleinformatycznych.

Tabela 1.1. Czynniki bezpieczeństwa

Przepływy

Procesy

Dane

Dostępność

Zapewnienie ciągłości wymiany informacji

Dysponowanie za każdym razem, gdy jest taka potrzeba, możliwością odbioru lub przekazu, zarówno w sieci informatycznej, jak i na innych nośnikach.

Zapewnienie ciągłości obsługi przetwarzania

Dysponowanie sprzętem i oprogramowaniem niezbędnym dla poszczególnych jednostek organizacyjnych, oddziałów i klientów zewnętrznych.

Zapewnienie dostępności danych w odpowiednim czasie

Dysponowanie dostępem do danych zawsze, gdy istnieje potrzeba, na warunkach wydajności określonych w umowie obsługi zawartej między użytkownikiem a administratorem systemu.

Integralność

Zapewnienie niezawodności i kompletności przekazu informacji

Zagwarantowanie, że dane zostaną odebrane w takiej postaci, w jakiej zostały wysłane, oraz posiadanie możliwości sprawdzenia, czy tak jest.

Zapewnienie zgodności algorytmu przetwarzania (automatycznego lub nie) ze specyfikacjami

Uzyskanie pełnych i wiarygodnych wyników niezależnie od zastosowanego procesu.

Zapewnienie dokładności i kompletności danych (z punktu widzenia ewentualnych błędów lub nieuprawnionego użycia)

Dysponowanie danymi, których ścisłość, aktualność i kompletność są potwierdzone.

Poufność

Ochrona obiegu informacji, których ujawnienie lub udostępnienie osobom nieuprawnionym może narazić strony na szkodę

Zapewnienie jak najlepszej ochrony wymiany danych dokonywanej za pomocą sieci lub innego środka przesyłu informacji.

Uwierzytelnianie uprawnionych użytkowników.

Ochrona algorytmów zawierających opis reguł zarządzania i wyników, których ujawnienie osobie niepowołanej może spowodować szkody

Ochrona know-how i zasad funkcjonowania.

Ochrona danych, do których dostęp lub posłużenie się którymi przez osoby niepowołane mogłyby spowodować szkody

Zastrzeżenie dostępu tylko dla osób uprawnionych na podstawie procedur organizacyjnych i informatycznych.

Rozliczalność/Audytowalność

Wykluczenie możliwości zaprzeczenia faktu nadania lub odebrania strumienia danych i możliwości odtworzenia go

Możliwość dostarczenia dowodu odbioru komunikatu (dzienniki zdarzeń, hasła uwierzytelniające, potwierdzenie odbioru itp.) oraz ponownego uruchomienia komunikatu.

Zapewnienie możliwości odtworzenia w dowolnym czasie przebiegu przetwarzania i wykluczenie możliwości zaprzeczenia faktu odbioru wyników

Dysponowanie możliwością prześledzenia „krok po kroku” procesu przetwarzania i udowodnienia faktu dostarczenia wyników.

Zapewnienie możliwości odtworzenia w dowolnym czasie danych i uniemożliwienie zaprzeczenia dostępu do danych

Zapewnienie możliwości odtworzenia danej informacji i „odnalezienia śladu” jej użycia.

Źródło: opracowanie własne na podstawie: [Livre Blanc …, 1999].

1.5. Jak określać wymagania bezpieczeństwa?

Organizacja powinna określić wymagania bezpieczeństwa, jakie powinny obowiązywać w przypadku systemów informacyjnych. Wymagania te określa się na podstawie metodycznego szacowania ryzyka, ustalenia zagrożeń, analizy obowiązujących przepisów prawa oraz z uwzględnieniem specyfiki danej organizacji.

W celu określenia wymagań należy więc przeprowadzić oszacowanie ryzyka zgodnie z aktualnie obowiązującą strategią i celami organizacji. Podczas szacowania ryzyka:

identyfikowane są zagrożenia, które mogą oddziaływać na systemy informacyjne, oceniane są podatności aktywów na zidentyfikowane zagrożenia,szacowane jest prawdopodobieństwo wystąpienia zagrożeń, ustalane są potencjalne skutki w przypadku urzeczywistnienia się tych niekorzystnych zjawisk.Wyniki szacowania ryzyka umożliwiają dobór odpowiednich działań zarządczych i priorytetów zarządzania ryzykiem i bezpieczeństwem informacji oraz wdrażanie mechanizmów zarządzania, wybranych w celu ochrony przed zidentyfikowanymi rodzajami ryzyka. Zaleca się okresowe powtarzanie szacowania ryzyka, aby uwzględnić wszelkie zmiany, które mogą wpływać na jego wyniki.

Niezależnie, należy zgromadzić, zapoznać się i wdrożyć wszelkie obowiązujące przepisy prawne, statutowe, regulacje wewnętrzne, zobowiązania kontraktowe, jakie organizacja, jej partnerzy biznesowi, wykonawcy oraz dostawcy usług mają wypełnić. Ponadto należy rozpoznać środowisko społeczno-kulturowe, w jakim funkcjonuje organizacja i jej pracownicy.

Na koniec należy wypracować zbiór zasad, celów i wymagań dotyczących przetwarzania informacji, który w optymalny sposób będzie wspierał prowadzoną działalność.

1.6. Zarządzanie bezpieczeństwem informacji

Zarządzanie bezpieczeństwem systemów informacyjnych jest procesem prowadzonym w celu osiągnięcia i utrzymywania odpowiedniego poziomu poufności, integralności, dostępności, rozliczalności, autentyczności i niezawodności informacji. Najistotniejszymi działaniami w zarządzaniu bezpieczeństwem systemów informacyjnych są:

określenie celów, strategii i polityki zabezpieczenia systemów informacyjnych,określenie potrzeb zabezpieczenia systemów informacyjnych,zidentyfikowanie i przeanalizowanie zagrożeń dla aktywów w systemach informacyjnych organizacji,zidentyfikowanie i przeanalizowanie ryzyka,ustalenie odpowiednich zabezpieczeń,opracowanie polityki bezpieczeństwa i niezbędnych procedur eksploatacyjnych,monitorowanie implementacji i działania zabezpieczeń w celu racjonalnej ochrony informacji i usług w organizacji,opracowanie i wprowadzenie programu szkoleń w zakresie zabezpieczeń,wykrywanie i reagowanie na incydenty.Działania te muszą być podporządkowane celom biznesowym, wzajemnie ze sobą koordynowane, a uzyskane wyniki, wykonywane prace i podejmowane decyzje komunikowane uczestnikom tych procesów, którzy powinni być świadomi strategii i celów swojej organizacji. Aby wypełnić te obowiązki, działania te muszą się stać elementami ogólnego planu zarządzania organizacją (rys. 1.2).

Rysunek 1.2. Zagadnienia związane z zarządzaniem bezpieczeństwem organizacji

Źródło: opracowanie własne na podstawie [ISO/TR 13335-3:1998].

Wymaga to:

zarządzania ryzykiem,reagowania na incydenty,kontroli dostępu, zarządzania uprawnieniami, zapewniania rozliczalności,zapewniania ciągłości działania,zarządzania zmianami,zarządzania konfiguracją,audytowania, monitorowania.Wszystkie te elementy muszą uwzględniać zapisy regulacji prawnych, standardów i norm oraz zapewniać bezpieczeństwo osobowe i fizyczne. Ujmuje to dokument − Polityka bezpieczeństwa.

Kolejność realizowania podstawowych procesów przedstawia rysunek 1.3.

Rysunek 1.3. Struktura procesów zarządzania bezpieczeństwem

Źródło: opracowanie własne na podstawie [ISO/TR 13335-3:1998].

Podejście procesowe w zarządzaniu bezpieczeństwem informacji

Przyjęta zasada zgodności tego poradnika z normami nakazuje zastosowanie podejścia procesowego dla ustanawiania, wdrażania, eksploatacji, monitorowania, przeglądu, utrzymywania i doskonalenia Systemu Zarządzania Bezpieczeństwem Informacji (SZBI) w organizacji (ang. ISMS − Information Security Management System). Aby efektywnie funkcjonować, organizacja powinna zidentyfikować i wykonać wiele działań. Te z nich, które wykorzystują zasoby i są systematycznie zarządzane w celu przekształcenia danych wejściowych w dane wyjściowe, można rozpatrywać jako proces. Często dane wyjściowe jednego procesu stanowią dane wejściowe kolejnego procesu. Zastosowanie systemu procesów w organizacji, wraz z identyfikacją i interakcją tych procesów, a także zarządzanie nimi określa się jako „podejście procesowe” [PN-ISO/IEC 27001:2007].

Podejście procesowe do zagadnienia zarządzania bezpieczeństwem informacji zwraca uwagę ich użytkowników na szczególne znaczenie:

zrozumienia wymagań bezpieczeństwa informacji w organizacji oraz ustanowienia zasad i celów bezpieczeństwa informacji,wdrożenia i eksploatacji zabezpieczeń w celu zarządzania ryzykiem bezpieczeństwa informacji w kontekście całkowitego ryzyka biznesowego organizacji,monitorowania i przeglądu wydajności oraz skuteczności SZBI,ciągłego doskonalenia przy wykorzystaniu obiektywnego pomiaru.Tabela 1.2. Procedury w modelu PDCA stosowane w procesach SZBI

Plan − planuj (ustanowienie SZBI)

Ustanowienie polityki SZBI, celów, procesów i procedur istotnych dla zarządzania ryzykiem oraz doskonalenia bezpieczeństwa informacji, tak aby uzyskać wyniki zgodne z ogólnymi politykami i celami organizacji.

Do − wykonuj (wdrożenie i eksploatacja SZBI)

Wdrożenie i eksploatacja polityki SZBI, zabezpieczeń, procesów i procedur.

Check − sprawdzaj (monitorowanie i przegląd SZBI)

Szacowanie i – tam gdzie ma zastosowanie – pomiar wydajności procesów w odniesieniu do polityki SZBI, celów i doświadczenia praktycznego oraz dostarczanie kierownictwu raportów do przeglądu.

Act − działaj (utrzymanie i doskonalenie SZBI)

Podejmowanie działań korygujących i zapobiegawczych przy wykorzystaniu wyników wewnętrznego audytu SZBI i przeglądu realizowanego przez kierownictwo lub innych istotnych informacji, w celu zapewni ciągłego doskonalenia SZBI.

Norma [PN-ISO/IEC 27001:2007] wskazuje model cyklu doskonalenia „Planuj−Wykonuj−Sprawdzaj−Działaj” (PDCA)1, który odnosi się do wszystkich procesów SZBI. Rysunek 1.4 przedstawia, w jaki sposób SZBI przyjmuje wymagania bezpieczeństwa informacji i oczekiwania zainteresowanych stron jako wartość wejściową i poprzez niezbędne działania i procesy dostarcza wartości wyjściowych bezpieczeństwa informacji, które spełniają te wymagania i oczekiwania. Przyjęcie modelu PDCA odzwierciedla także zasady określone w zaleceniach OECD2 [Przegląd − Wytyczne OECD…, 2003], na których opiera się modelowe zapewnianie bezpieczeństwa systemów informacyjnych i sieci. Tabela 1.2 zawiera krótki opis każdej z czterech procedur modelu PDCA w odniesieniu do zarządzania bezpieczeństwem informacji.

Model ten będzie stosowany również w pozostałych procesach opisanych w tym podręczniku. We wszystkich procesach struktura tego modelu pozostanie taka sama (rys. 1.4 będzie w nich przywoływany), jednakże opis procedur będzie każdorazowo nieco inny niż podany w tabeli 1.2.

Rysunek 1.4. PDCA stosowany w procesach SZBI

Źródło: opracowanie własne na podstawie [PN-ISO/IEC 27001:2007]

Poniżej pokrótce opisano każdy z etapów zarządzania bezpieczeństwem informacji w ujęciu modelu PDCA.

Ustanowienie SZBI (Planuj). Wdrażanie SZBI rozpoczyna się od zdefiniowania zakresu, jaki obejmuje system zarządzania bezpieczeństwem informacji. W następnym kroku opracowywana jest polityka SZBI („polityka bezpieczeństwa”). Według [PN-ISO/IEC 27001:2007] jest to dokument, który wyznacza ogólny kierunek i zasady działania w odniesieniu do bezpieczeństwa informacji. Polityka SZBI bierze pod uwagę wymagania biznesowe i prawne dotyczące danej organizacji i określa kryteria, według których będzie szacowane ryzyko oraz określana struktura organizacyjna.

Po zdefiniowaniu polityki bezpieczeństwa należy od strony metodycznej przygotować analizę ryzyka. Norma nakazuje zdefiniowanie i opisanie procesu analizy ryzyka oraz wyznaczenie kryteriów akceptowania ryzyka, przy czym nie narzuca żadnej konkretnej metody. Wymaga jedynie, żeby proces ten był formalnie opisany i powtarzalny.

Po oszacowaniu ryzyka, co kończy etap jego analizy, należy określić, co zrobić z każdym zidentyfikowanym rodzajem ryzyka. Produktem tego etapu jest dokumentacja tego systemu (norma narzuca minimalną zawartość dokumentacji). Proces ustanowienia systemu kończy się akceptacją (zatwierdzeniem) kierownictwa czyli tzw. akredytacją SZBI. Polega ona na zaakceptowaniu szczątkowych rodzajów ryzyka (czyli również akceptacji środków zaradczych, wyznaczonych do łagodzenia ryzyka) oraz wydaniu rozporządzeń wewnętrznych dających możliwość wdrożenia ustanowionego systemu.

Wdrożenie i eksploatacja SZBI (Wykonuj).Na tym etapie wdrażane są środki zaradcze, wybrane w toku ustanawiania SZBI, i wszelkie procedury zapewniające sprawne działania całego systemu zarządzania bezpieczeństwem informacji, a więc: procedury związane z zarządzaniem ryzykiem, procedury zarządzania eksploatacją i zasobami oraz procedury i zabezpieczenia zdolne do jak najszybszego wykrycia incydentów związanych z naruszeniem bezpieczeństwa i podjęciem reakcji. Bardzo ważnym elementem wdrażania tego systemu są zarówno szkolenia dotyczące wdrażanych procedur, jak i szkolenia uświadamiające, obejmujące wszystkich pracowników.

Monitorowanie i przegląd SZBI (Sprawdź). Bardzo ważną cechą systemu zarządzania bezpieczeństwem informacji wg [PN-ISO/IEC 27001:2007] jest zdolność do samodoskonalenia. Żeby to osiągnąć, w system muszą być wbudowane mechanizmy reagowania na błędy wewnętrzne systemu i incydenty związane z naruszaniem bezpieczeństwa oraz procedury okresowych przeglądów SZBI. Procedura reagowania na błędy i incydenty jest stosowana, jeśli taka sytuacja zaistnieje. Natomiast okresowo (w zdefiniowanych odstępach czasu) należy dokonywać przeglądów SZBI, czyli:

przeglądów efektywności SZBI, przeglądów ryzyka akceptowalnego. audytów wewnętrznych SZBI, czyli sprawdzenia całości systemu zarządzania bezpieczeństwem informacji według ustalonych wymagań (zgodnych np. z [PN-ISO/IEC 27001:2007]),przeglądów SZBI realizowanych przez kierownictwo.Utrzymanie i doskonalenie SZBI (Działaj). Procedury reagowania na błędy, incydenty oraz niezgodności wykryte podczas przeglądów muszą prowadzić do podjęcia działań korygujących lub prewencyjnych. Kolejne kroki działań korygujących powinny być udokumentowane. Poza nimi, w miarę możliwości powinny być również podjęte działania prewencyjne w celu ochrony przed powstawaniem takich niezgodności w przyszłości. Na przykład, jeśli coroczny audyt wewnętrzny wykazał zbyt dużą liczbę niezgodności, to należy rozważyć częstsze przeglądy bezpieczeństwa.

Budując system zarządzania bezpieczeństwem informacji, warto zachować zdrowy rozsądek i umiar w rozwiązaniach. Należy mieć świadomość, że nie istnieje standardowy system, który pasuje do każdego typu organizacji. Rozważając budowę systemu zarządzania bezpieczeństwem informacji, warto stosować podejście zindywidualizowane. Przede wszystkim już na etapie planowania można zwrócić uwagę na biznesowe aspekty działalności firmy. System zarządzania bezpieczeństwem informacji nie może bowiem zakłócać działalności firmy, choć niewątpliwie zastosowane środki zaradcze siłą rzeczy wpływają na czas przetwarzania informacji, wydajność i ponoszone koszty. Jeśli np. korzysta się z zewnętrznych specjalistów, to należy dać im szansę „nauczenia się” firmy, poznania najważniejszych procesów i celów biznesowych. Wszystkie osoby zaangażowane w tworzenie systemu zarządzania bezpieczeństwem, w tym zwłaszcza zespół wewnętrzny, powinny przyjąć jako zasadę nadrzędną, że „najważniejszy jest biznes”.

1.7. Standardy związane z zarządzaniem bezpieczeństwem systemów informacyjnych

Tworząc to opracowanie, autorzy kierowali się aktualnymi aktami prawnymi oraz standardami polskimi i międzynarodowymi, dokładając starań, aby żaden z poruszanych w tych dokumentach aspektów nie został pominięty. Sami będąc uczestnikami formułowania niektórych z tych norm, zdają sobie sprawę z doniosłości zawartych w nich informacji, gdyż każdy standard to wyważone propozycje rozwiązań zaproponowane przez ekspertów delegowanych z określonego środowiska i przeznaczone dla tego środowiska. W tym przypadku standardy związane z zarządzaniem bezpieczeństwem zostały opracowane przez wybitnych specjalistów zajmujących się ochroną zasobów informacyjnych. Z uwagi na to, że akty prawne oraz standardy są pisane w sposób sformalizowany i zwięzły, a w poszczególnych normach poruszana jest tylko ściśle określona tematyka, dołożono starań, aby z jednej strony uprościć prezentację sformalizowanych zapisów, a z drugiej szerzej wyjaśniać treść i ducha tych dokumentów oraz dokonać agregacji wiedzy zawartej w wielu normach.

Najpowszechniejszą – choć nie jedyną – organizacją skupiającą gremia opracowujące standardy jest ISO/IEC. ISO (Międzynarodowa Organizacja Normalizacyjna) i IEC (Międzynarodowa Komisja Elektrotechniczna) tworzą wyspecjalizowany system światowej normalizacji międzynarodowej. Krajowe jednostki normalizacyjne, będące członkami ISO lub IEC, uczestniczą w opracowywaniu norm międzynarodowych za pośrednictwem komitetów technicznych (TC) i podkomitetów (SC) tych organizacji, powołanych do prowadzenia prac w określonych dziedzinach działalności technicznej. Komitety techniczne ISO i IEC współpracują w obszarach wspólnych zainteresowań. Oprócz nich udział w tych pracach biorą również inne organizacje międzynarodowe, rządowe i pozarządowe, związane z ISO i IEC.

Standardy są opracowywane w procesie składającym się z 6 etapów:

1 – przedłożenia,

2 – przygotowania (powstaje dokument oznaczony akronimem WD),

3 – szkicu przygotowanego przez komitet (CD),

4 – opisu konsultacji (DIS),

5 – szkicu standardu międzynarodowego (FDIS),

6 – przyjęcia standardu międzynarodowego (ISO/IEC).

Standardy podlegają rewizji w cyklu 4-letnim. W 1987 r. Międzynarodowa Organizacja Normalizacyjna (ISO) oraz Międzynarodowa Komisja Elektrotechniczna (IEC) wspólnie utworzyły Połączony Komitet Techniczny nr 1 (JTC1) w celu opracowywania standardów w zakresie technologii informatycznych. Kierunki działania JTC1 i strukturę Komitetu pokazano na rys. 1.5. Spośród aktualnie pracujących siedemnastu podkomitetów JTC1 problematyką bezpieczeństwa informacji zajmują się SC27 (IT Security techniques), SC6 (Telecommunications and information exchange between systems), a także SC17 (Identification cards and related devices) i częściowo w TC68 (Banking, securities and other financial services).

Rysunek 1.5. Kierunki działania i struktura ISO/IEC JTC1

Źródło: opracowanie własne na podstawie: [Stokłosa, Bilski, Pankowski, 2001].

Głównym zadaniem komitetów technicznych jest opracowywanie norm międzynarodowych, lecz w wyjątkowych okolicznościach komitet techniczny może proponować opublikowanie raportu technicznego (TR) o charakterze informacyjnym. Najpierw jest on opracowywany w postaci szkiców (DTR) w jednym z trzech typów:

typ 1, kiedy niemożliwe jest uzyskanie poparcia koniecznego do opublikowania normy międzynarodowej mimo ponawianych wysiłków;typ 2, kiedy temat wciąż jeszcze jest w trakcie opracowywania technicznego lub kiedy z jakiejś innej przyczyny osiągnięcie porozumienia dotyczącego normy międzynarodowej jest dopiero sprawą przyszłości, a nie natychmiastowej możliwości;typ 3, kiedy komitet techniczny zgromadził dane innego rodzaju niż te, na podstawie których publikowana jest zwykle norma międzynarodowa (np. zgodne z aktualnym stanem wiedzy).W niniejszym poradniku wykorzystano również raporty techniczne dotyczące zarządzania bezpieczeństwem, a w szczególności:

ISO/TR 13569:2005 Financial services – Information security guidelines (Bankowość i związane usługi finansowe − Przewodnik bezpieczeństwa informacji);ISO/IEC TR 13335-1÷5:2004 Information technology – Security techniques – Management of information and communications technology security (Technika Informacyjna Techniki zabezpieczeń – Zarządzanie bezpieczeństwem systemów informacyjnych);ISO/IEC TR 18044:2004 Information technology − Security techniques – Information security incident management (Technika Informacyjna – Zarządzanie incydentami bezpieczeństwa).Raporty techniczne typów 1 i 2 podlegają przeglądowi w ciągu trzech lat od opublikowania, aby umożliwić podjęcie decyzji co do tego, czy mogą być przekształcone w normy międzynarodowe. Raporty techniczne typu 3 nie muszą być nowelizowane tak długo, aż zawarte w nich dane przestaną być uznawane za ważne lub użyteczne.

Standardy ISO/IEC związane bezpośrednio z zarządzaniem bezpieczeństwem systemów informacyjnych przedstawia rysunek 1.6.

Rysunek 1.6. Standardy związane z zarządzaniem bezpieczeństwem

Źródło: opracowanie własne na podstawie: [Humphreys, 2006]

Są to tylko standardy bezpośrednio związane z zagadnieniem zarządzania bezpieczeństwem systemów informacyjnych, ale istnieje szereg innych, proponujących rozwiązania służące ograniczaniu ryzyka związanego z innymi obszarami aktywności biznesowej i administracyjnej.

Rysunek 1.7 przedstawia bogatszy zestaw standardów. W tym przypadku zostały one podzielone na następujące sfery działalności organizacji:

biznes – sfera publiczna,zarządzanie – usługi ,operacje – systemy i produkty,produkty – testowanie i ocena/szacowanie,komponenty – testowanie i ocena/szacowanie.Sfery te są związane z kompetencjami dotyczącymi podobnych zakresów działalności zawodowej.

Oprócz usytuowania na różnych sferach różnymi obwódkami wyróżniono takie aspekty, jak:

bezpieczeństwo informacji (information security),BCM – zarządzanie ciągłością działania (business continuity),zarządzanie ryzykiem (risk management),zarządzanie systemami informacyjnymi (IT management),inne aspekty związane z wymienionymi powyżej (other).Rysunek 1.7. Układ planetarny standardów bezpieczeństwa informacji

Źródło: ASEC- AhnLab Security E-response Center [http://www.net-security.org/secworld.php?id=6930].

Standardy są opracowywane przez rozmaite gremia, które starają się współpracować ze sobą. Przedstawia to rysunek 1.8, obrazujący współpracę organizacji ONZ, ISO oraz CEN przy zabezpieczaniu dokumentów podróży.

Niniejszemu poradnikowi nadano strukturę wynikającą zwłaszcza z zakresu norm:

PN-ISO/IEC 27001:2007 Technika informatyczna – Techniki bezpieczeństwa – Systemy zarządzania bezpieczeństwem informacji, Wymagania, PN-ISO/IEC 17799:2007 Technika informatyczna – Techniki bezpieczeństwa – Praktyczne zasady zarządzania bezpieczeństwem informacji.Normy te podają wymagania i praktyczne zasady zarządzania bezpieczeństwem informacji, co oznacza, że zawierają informacje dosyć ogólne. Może się okazać, że dla praktyków jest to niewystarczające. Dlatego tam, gdzie było to możliwe, rozszerzono zakres o treści z norm bardziej szczegółowych, np. uwzględniono standardy:

ISO/IEC 27005:2011 Information technology – Security techniques – Information security risk management, który rekomenduje zasady zarządzania ryzykiem, BS-25999-1:2006 Business Continuity Management – Code of practice, BS-25999-2:2007 Business Continuity Management – Specificationi ISO 22301:2012 Societal Security – Business Continuity Management Systems Requierements, które rekomendują zasady zarządzania ciągłością działania, ISO/IEC TR 18044:2004 Information technology − Security techniques – Information security incident management, który rekomenduje zasady zarządzania incydentami.Tak przygotowana struktura została wypełniona wiedzą pozyskaną z szeregu innych standardów, podręczników, przewodników, artykułów oraz z praktycznych doświadczeń autorów.

Rysunek 1.8. Współpraca International Civil Aviation Organization (ICAO), ISO i European Committee for Standardization (CEN)

Źródło: opracowanie własne.

Takie ujęcie zarządzania bezpieczeństwem informacji z wykorzystaniem podstawowych standardów przedstawia rysunek 1.9, a tabela 1.3 zawiera opisy uzupełniające ten schemat.

Rysunek 1.9. Sposób zarządzania bezpieczeństwem informacji z wykorzystaniem podstawowych standardów

Źródło: opracowanie własne.

Tabela 1.3. Proces tworzenia systemu bezpieczeństwa na podstawie podstawowych standardów

Ustanowienie polityk

Określenie zakresu

Przeprowadzenie szacowania ryzyka

Polityki muszą być opracowane, rozwijane i/lub dopasowane do ochrony zasobów w organizacji, wykorzystując dobre praktyki zapewniania bezpieczeństwa, zwłaszcza normy [PN-ISO/IEC 27001] i [PN-ISO/IEC 17799].

Proces opracowania SZBI (ISMS) wymaga określenia zakresu – podjęcie decyzji, co (np. produkty, usługi, środowisko itp.) ma być objęte politykami bezpieczeństwa i standardami.

Analiza wpływu na działalność gospodarczą (biznes) jak również ustalenie krytyczności zasobów pozwala określić poziom ryzyka i strat. Ponadto pomagają w podjęciu decyzji, jakie działania – jeśli występuje taka potrzeba – powinny zostać podjęte

[ISO/IEC TR 13335-1÷5]

[ISO/IEC 27005]

Zarządzanie ryzykiem

Dopasowanie polityki obiektów sterowania bezpieczeństwem

Dokument i uzasadnienie obiektów sterowania bezpieczeństwem

Zarządzanie ryzykiem, ciągłością działania i incydentami oraz wartościowanie zasobów pomaga utrzymywać ryzyko na dopuszczalnym poziomie poprzez przeniesienie go, unikanie lub zastosowanie środków sterowania bezpieczeństwem.

Załącznik A normy [PN-ISO/IEC 27001] oraz plan wdrożenia systemu bezpieczeństwa wskazują cele sterowania bezpieczeństwem i rozwiązania umożliwiające wpływanie na poziom ryzyka i podatności.

Jeśli polityki, cele sterowania bezpieczeństwem i rozwiązania zostały wybrane i/lub ustalone, powinien zostać opracowany raport o odpowiedniości zastosowania, uzasadniający to podejście lub metodologię (certyfikacja i akredytacja).

Zależności pomiędzy [PN ISO17799] a [PN-ISO/IEC 27001]

[PN-ISO/IEC 17799] jest zbioremwskazówek, jak dojrzale zarządzać bezpieczeństwem systemów informacyjnych i ma wspierać osoby odpowiedzialne za inicjowanie, wdrażanie lub utrzymywanie bezpieczeństwa w ich organizacji.

[PN-ISO/IEC 27001] określa wymagania dla ustalenia, wdrożenia i dokumentowania SZBI. Ta część standardu stanowi specyfikację, na podstawie której organizacje mogą być oceniane i certyfikowane.

1.8. Zarządzanie ryzykiem a zarządzanie bezpieczeństwem informacji

Zarządzanie ryzykiem jest integralną częścią zarządzania bezpieczeństwem. Fakt ten w sposób dobitny podkreślony został w raporcie technicznym [ISO/IEC TR 13335-3:1998]. Na rysunku 1.10 przedstawiono schemat kompleksowego zarządzania bezpieczeństwem.

Rysunek 1.10. Schemat zarządzania bezpieczeństwem

Źródło: opracowanie własne na podstawie [ISO/IEC TR 13335-3:1998].

Jak wynika z tego rysunku, zarządzanie ryzykiem jest kluczowym składnikiem, bez którego cały proces zarządzania bezpieczeństwem informacji w zasadzie jest niemożliwy do zrealizowania. Niestety nie można powiedzieć, że organizacje − nawet te najpoważniejsze – zdają sobie z tego w pełni sprawę. Jeszcze bardziej istotną rolę procesowi zarządzania ryzykiem wyznaczono w normie [PN-ISO/IEC 27001:2007]. Właściwie nie ma w niej rozdziału, w którym nie określono by wytycznych do stosowania przynajmniej niektórych czynności wchodzących w skład tego procesu. Na przykład, w podrozdziale 4.2 normy [PN-ISO/IEC 27001:2007] określającym Ustanowienie i zarządzanie SZBI, większość wytycznych dotyczy właśnie zarządzania ryzykiem. Stawiane są w nim wymienione dalej wymagania.

4.2.1.

c) Zdefiniować podejście do szacowania ryzyka w organizacji

1) Wskazać metodykę szacowania ryzyka, odpowiednią dla SZBI, określić bezpieczeństwo informacji w kontekście prowadzonej działalności, wymagania prawne i wymagania nadzoru.

2) Opracować kryteria akceptacji ryzyka i określić akceptowalne poziomy ryzyka (patrz 5.1f)).

Wybrana metodyka szacowania ryzyka powinna zapewnić, że szacowanie to daje porównywalne i powtarzalne rezultaty.

Istnieją różne metodyki szacowania ryzyka. Przykłady metodyk szacowania ryzyka zostałyomówione w rozdziale3.

d) Określić ryzyko

1) Określić aktywa znajdujące się w zakresie SZBI oraz właścicieli4 tych aktywów.

2) Określić zagrożenia dla tych aktywów.

3) Określić podatności, które mogą być wykorzystane przez zagrożenia.

4) Określić skutki utraty poufności, integralności i dostępności w odniesieniu do aktywów.

e) Analizować i oceniać ryzyko

1) Oszacować szkody i straty biznesowe w organizacji, które mogą wyniknąć z naruszenia bezpieczeństwa, biorąc pod uwagę potencjalne konsekwencje utraty poufności, integralności i dostępności aktywów.

2) Oszacować realne prawdopodobieństwo zdarzenia się takiego naruszenia bezpieczeństwa w świetle istotnych zagrożeń i podatności oraz konsekwencji związanych z tymi aktywami oraz aktualnie wdrożonymi zabezpieczeniami.

3) Wyznaczyć poziomy ryzyka.

4) Stosując kryteria określone w 4.2.1c)2), stwierdzić, czy ryzyko jest akceptowalne, czy też wymaga postępowania z ryzykiem.

f) Zidentyfikować i ocenić warianty postępowania z ryzykiem

Możliwe działania obejmują:

1) zastosowanie odpowiednich zabezpieczeń,

2) poznanie i zaakceptowanie ryzyka, w sposób świadomy i obiektywny, przy założeniu że jasno spełnia warunki wyznaczone w polityce organizacji oraz kryteria akceptowania ryzyka,

3) unikanie ryzyka,

4) przeniesienie związanych rodzajów ryzyka biznesowego na innych uczestników, np. ubezpieczycieli, dostawców.

g) Wybrać cele stosowania zabezpieczeń i zabezpieczenia jako środki postępowania z ryzykiem

Cele stosowania zabezpieczeń i zabezpieczenia należy wybrać i wdrożyć w taki sposób, aby spełniały wymagania zidentyfikowane w procesach szacowania ryzyka i postępowania z ryzykiem. Wybierając, należy brać pod uwagę kryteria akceptacji ryzyka, jak również wymagania prawne, wymagania nadzoru oraz zobowiązania wynikające z umów.

h) Uzyskać akceptację kierownictwa dla proponowanych rodzajów ryzyka szczątkowego

i) Uzyskać autoryzację kierownictwa do wdrażania i eksploatacji SZBI

j) Przygotować deklarację stosowania. Deklaracja stosowania powinna zawierać:

1) cele stosowania zabezpieczeń i zabezpieczenia oraz uzasadnienie ich wyboru,

2) cele stosowania zabezpieczeń i zabezpieczenia już wdrożone,

3) informację o wykluczeniu jakiegokolwiek celu stosowania zabezpieczeń i zabezpieczenia wraz z uzasadnieniem wykluczenia.

1.9. Punkt wyjścia zapewniania bezpieczeństwa informacji

Po określeniu wymagań bezpieczeństwa oraz oszacowaniu ryzyka podejmowane są decyzje co do dalszego postępowania z nim. Na tym etapie są wybierane i wdrażane środki sterowania bezpieczeństwem (środki zaradcze, zabezpieczenia), których zadaniem jest ograniczenie ryzyka do akceptowalnego poziomu. Środki te mogą być wybrane ze standardów wymienionych w tym podręczniku lub innych zbiorów zabezpieczeń. Ponadto – jeśli zachodzi taka potrzeba – mogą zostać zaprojektowane i wytworzone nowe środki w celu spełnienia specyficznych wymagań organizacji. Wybór środków sterowania bezpieczeństwem zależy od kryteriów akceptowania ryzyka, wariantów postępowania z ryzykiem oraz od ogólnego podejścia do zarządzania nim, jaki obowiązuje w organizacji. Wybrane środki sterowania bezpieczeństwem powinny uwzględnić krajowe i międzynarodowe przepisy prawne i regulacje wewnętrzne związane z zarządzaniem bezpieczeństwem informacji.

Nakłady na środki sterowania bezpieczeństwem powinny odpowiadać potencjalnym stratom, jakie mogą spowodować niekorzystne zdarzenia. Środki sterowania bezpieczeństwem uważane, z prawnego punktu widzenia, za najważniejsze, to:

ochrona i poufność danych osobowych,ochrona zapisów organizacji,ochrona prawa do własności intelektualnej.Powszechnie stosowane są następujące środki sterowania bezpieczeństwem:

dokument polityki bezpieczeństwa informacji, przypisanie odpowiedzialności w zakresie bezpieczeństwa informacji,uświadamianie, kształcenie i szkolenia z zakresu bezpieczeństwa informacji,weryfikacja poprawności algorytmów realizowanych w aplikacjach, weryfikacja autentyczności i integralności przetwarzanych danych,zarządzanie podatnościami technicznymi,zarządzanie ciągłością działania,zarządzanie incydentami związanymi z bezpieczeństwem informacji.Środki te pasują do specyfiki większości organizacji, a ich doboru należy dokonywać według wyników szacowania ryzyka.

1.10. Krytyczne czynniki sukcesu

Według standardu [PN-ISO/IEC 27002:2007] sukces w uzyskaniu właściwego poziomu bezpieczeństwa informacji w organizacji zależy od:

polityki bezpieczeństwa informacji oraz celów i działań w zakresie bezpieczeństwa informacji, odzwierciedlających cele biznesowe;podejścia oraz struktury służącej wdrażaniu, utrzymaniu, monitorowaniu i doskonaleniu bezpieczeństwa informacji, zgodnych z kulturą organizacji;widocznego wsparcia i zaangażowania na wszystkich szczeblach kierowniczych;właściwego zrozumienia wymagań bezpieczeństwa informacji, szacowania ryzyka i zarządzania ryzykiem;skutecznego propagowania bezpieczeństwa informacji wśród kierownictwa, pracowników i innych podmiotów, w sposób umożliwiający osiągnięcie efektu uświadomienia;rozpowszechniania zaleceń dotyczących bezpieczeństwa informacji wśród kadry zarządzającej, pracowników i innych podmiotów;finansowania działań związanych z zarządzaniem bezpieczeństwem informacji;zapewnienia odpowiedniego poziomu świadomości wiedzy pracowników, a w tym celu ich kształcenia;ustanowienia skutecznego procesu zarządzania incydentami związanymi z bezpieczeństwem informacji;wdrożenia systemu pomiaru do oceny efektywności zarządzania bezpieczeństwem informacji oraz mechanizmów sprzężenia zwrotnego, służących doskonaleniu tego systemu.1 Plan-Do-Check-Act, koncepcja zaproponowana w ramach teorii zarządzania przez jakość Total Quality Management (TQM) przez amerykańskiego naukowca i menedżera W.E. Deminga.

2 Organization for Economic Co-operation and Development [www.oecd.org].

3 Chodzi o cytowany rozdział normy.

4 Termin „właściciel” określa osobę lub podmiot, którzy ponoszą odpowiedzialność za nadzorowanie wytwarzania, rozwój, utrzymanie, korzystanie i bezpieczeństwo aktywów. Pojęcie to nie oznacza, że osoba ta posiada dosłownie rozumiane prawa własności do aktywów.